BTLO - Shiba Insider

Autor: [https://github.com/EnocRosales20] Elías Rosales

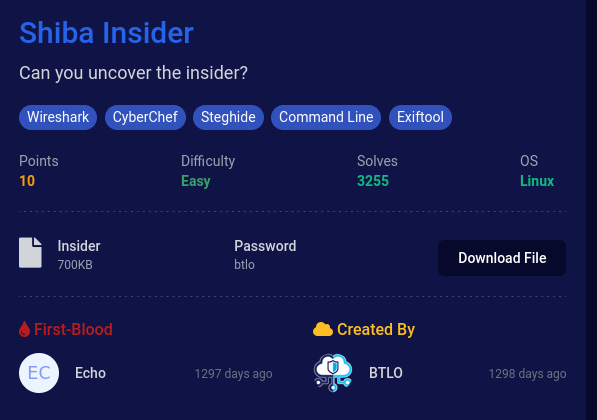

SHIBA INSIDER

Digital Forensics

Escenario:

¿Podrás descubrir la información privilegiada?

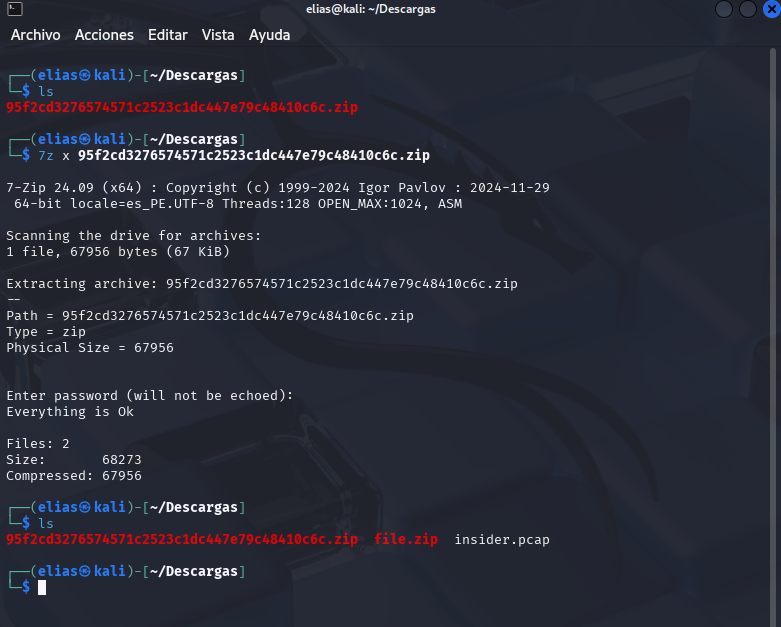

Descargamos el archivo “Insider” y decomprimimos

7z x 95f2cd3276574571c2523c1dc447e79c48410c6c.zip

Ponemos la contraseña “btlo” , y nos daran dos archivos, abrimos el archivo pcap

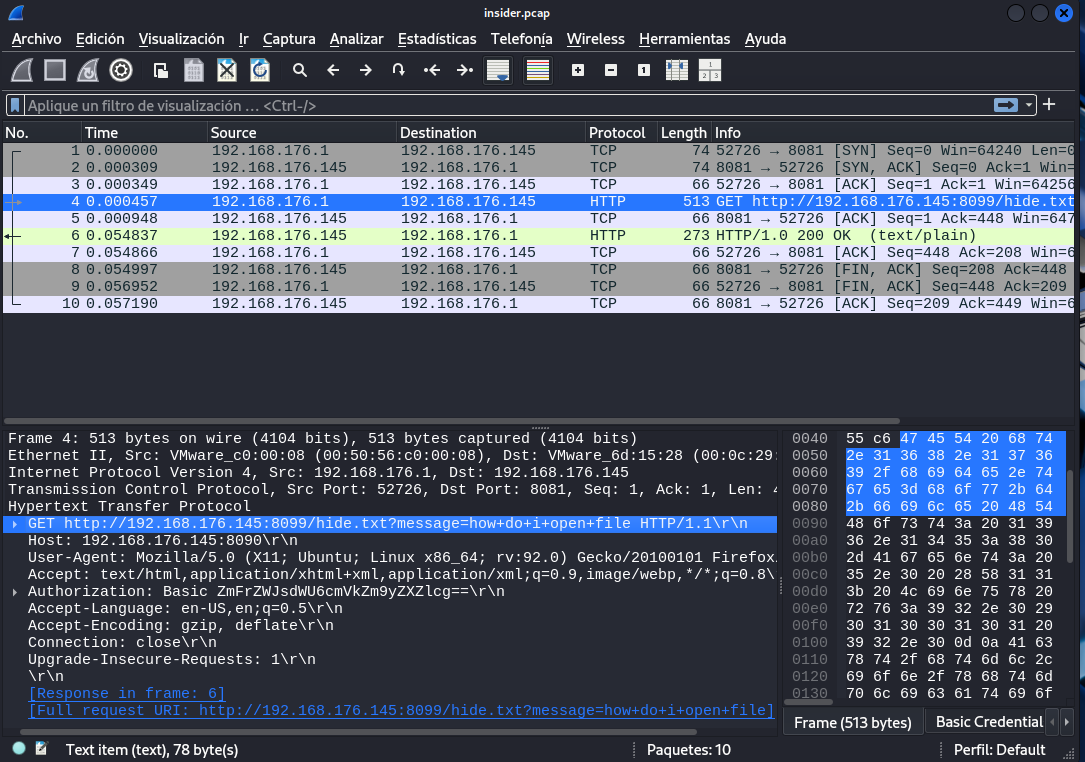

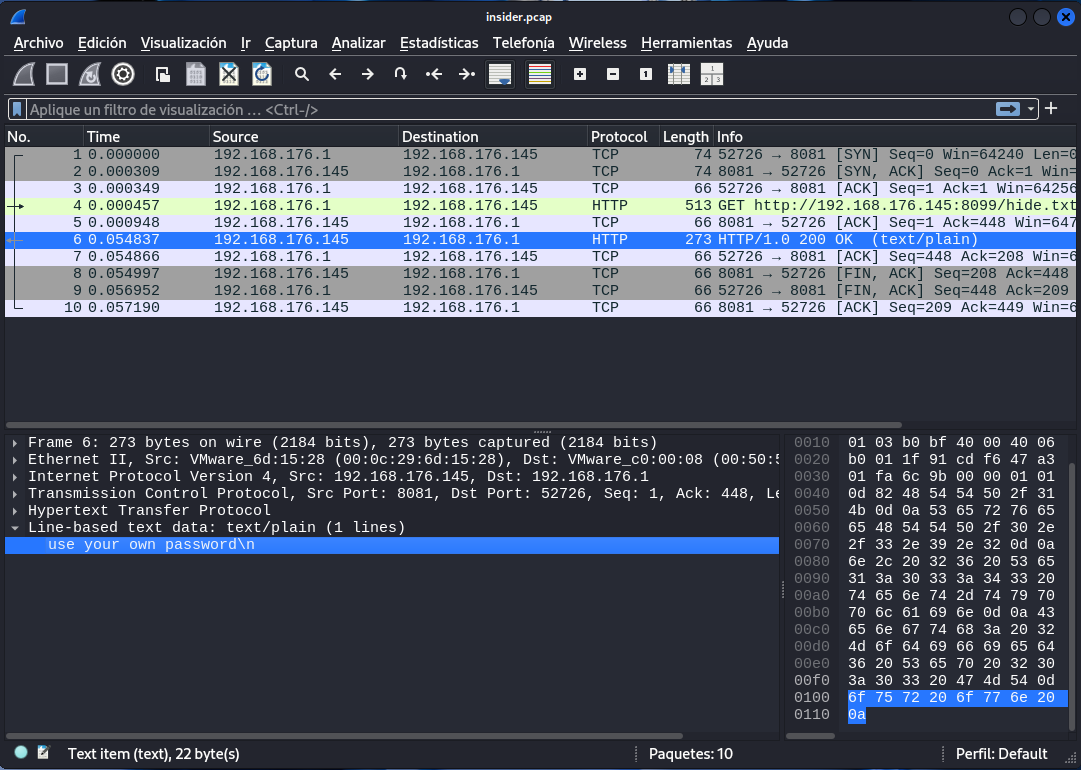

1.¿Cuál es el mensaje de respuesta obtenido del archivo PCAP?

Abrimos el archivo con wireshark

wireshark insider.pcap

Observamos que al dar click en el cuadro 4, nos saldran una flecha de entrada y en el cuadro 6 una flecha de salida

(→ ): Representa la solicitud

(←):Representa la respuesta

Entonces en el cuadro 4 solicita la informacion, con un mensaje: How do i open file

Y en el cuadro 6 , nos dan la respuesta que dice: use your own password

Respuesta: use your own password

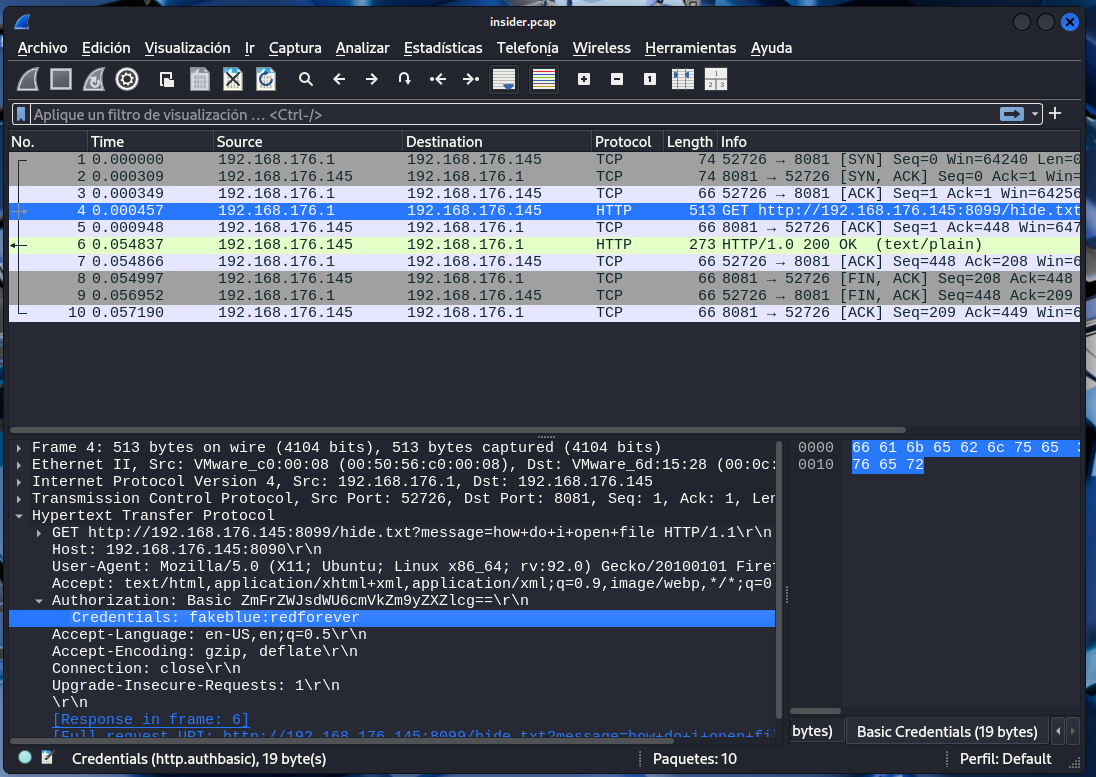

2.¿Cuál es la contraseña del archivo ZIP?

Tenemos que hallar la contraseña del archivo zip que nos dieron . En el paquete hay un encabezado con autorizacion de datos. Desplzamos hacia abajo y encontramos la contraseña. Generalmente el nombre y usuario se encuentran en este formato “nombre de usuario:contraseña”.

Respuesta: redforever

3.¿Se requerirán más contraseñas?

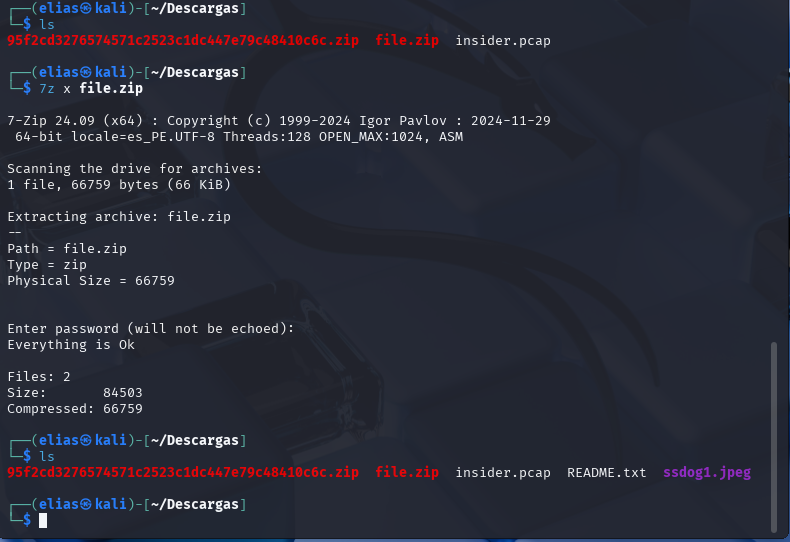

Vamos a descomprimir el archivo zip que es file.zip y con la contraseña que ya tenemos que es “redforever”

7z x file.zip

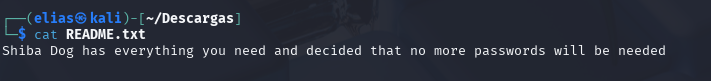

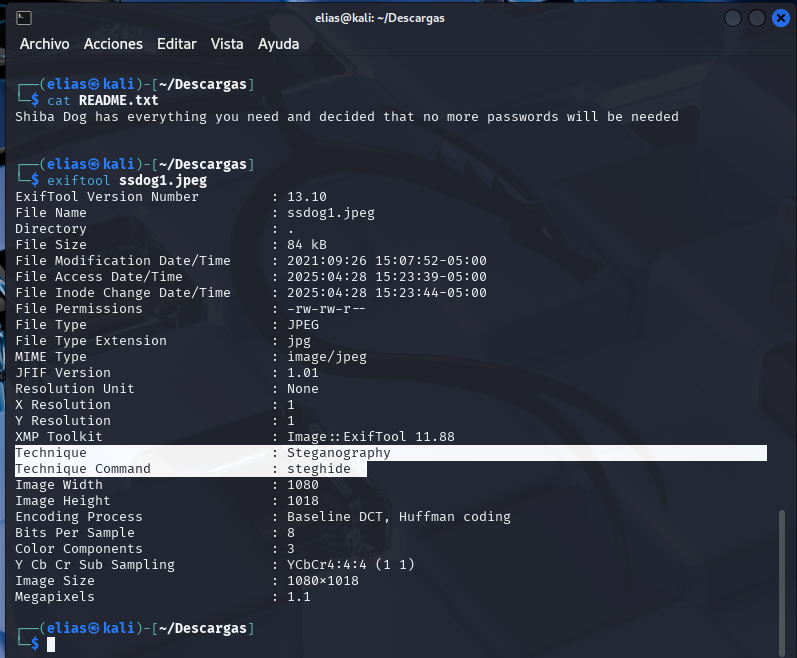

Tenemos dos archivos README.txt y ssdog1.jpeg. Abrimos README.txt

cat README.txt

Nos dice que no tiene otras contraseñas

Respuesta: No

4.¿Cuál es el nombre de una herramienta común que permite obtener información del archivo?

Para esta pregunta nos pide el nombre de una herramienta que permite obtner información del archivo, en este caso la respuesta es Exiftool.

Respuesta: Exiftool

5.¿Cuál es el nombre y el valor de la información interesante obtenida de los metadatos del archivo de imagen?

Vamos a analizar los metadatos de la imagen que encontramos, en este caso el archivo se llama “ssdog1.jpeg”

Respuesta: Technique:Steganography

6.Con base en la respuesta a la pregunta anterior, ¿qué herramienta se debe utilizar para recuperar la información oculta en el archivo?

Con los metadatos que obtuvimos, tenemos que usar la herramienta “steguide” para recuperar los datos ocultos que tiene el archivo.

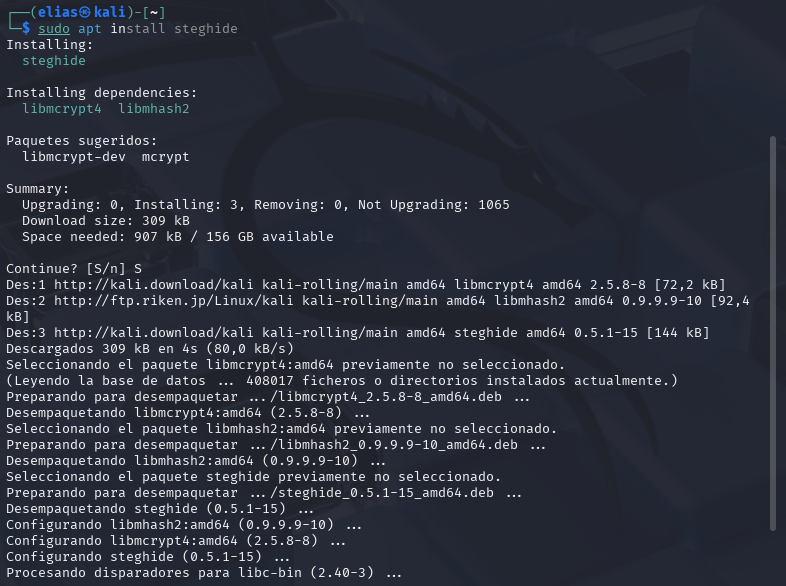

Vamos a descargar steguide

sudo apt install steghide

Respuesta: steghide

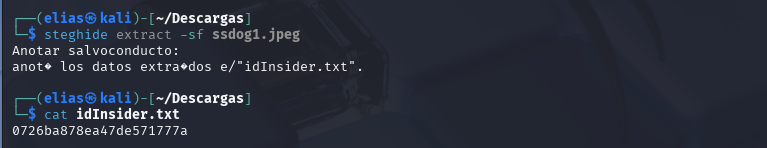

7.Ingrese el ID obtenido.

Vamos a extraer lo que oculta la imagen

steghide extract -sf ssdog1.jpeg

Respuesta: 0726ba878ea47de571777a

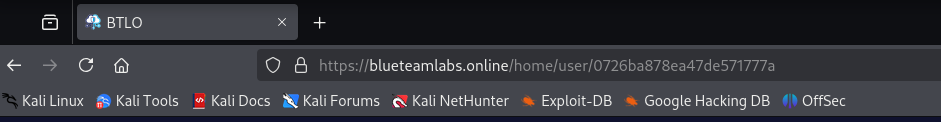

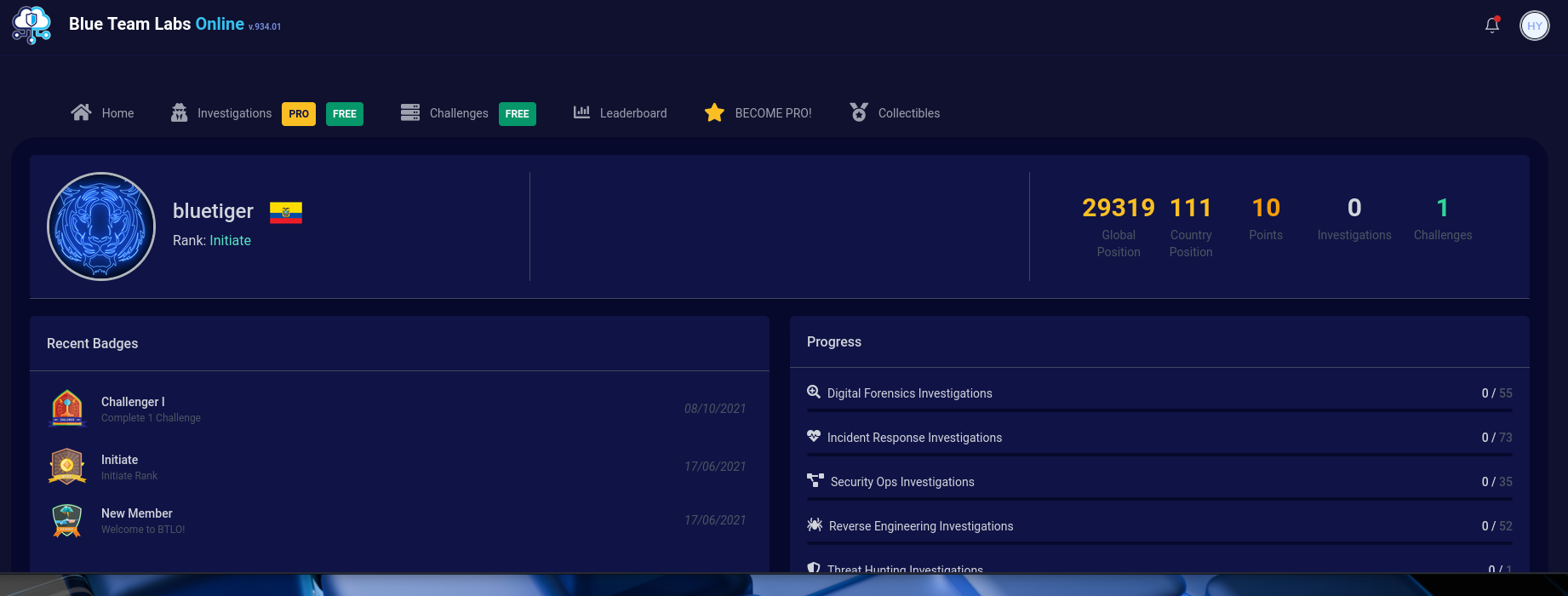

8.¿Cuál es el nombre del perfil del atacante?

Para esta pregunta lo que vamos hacer es cambiar la URL de nuestra cuenta de blueteamlabs por el id que obtuvimos

Y al cargar , nos saldra el nombre del perfil atacante

Respuesta: bluetiger

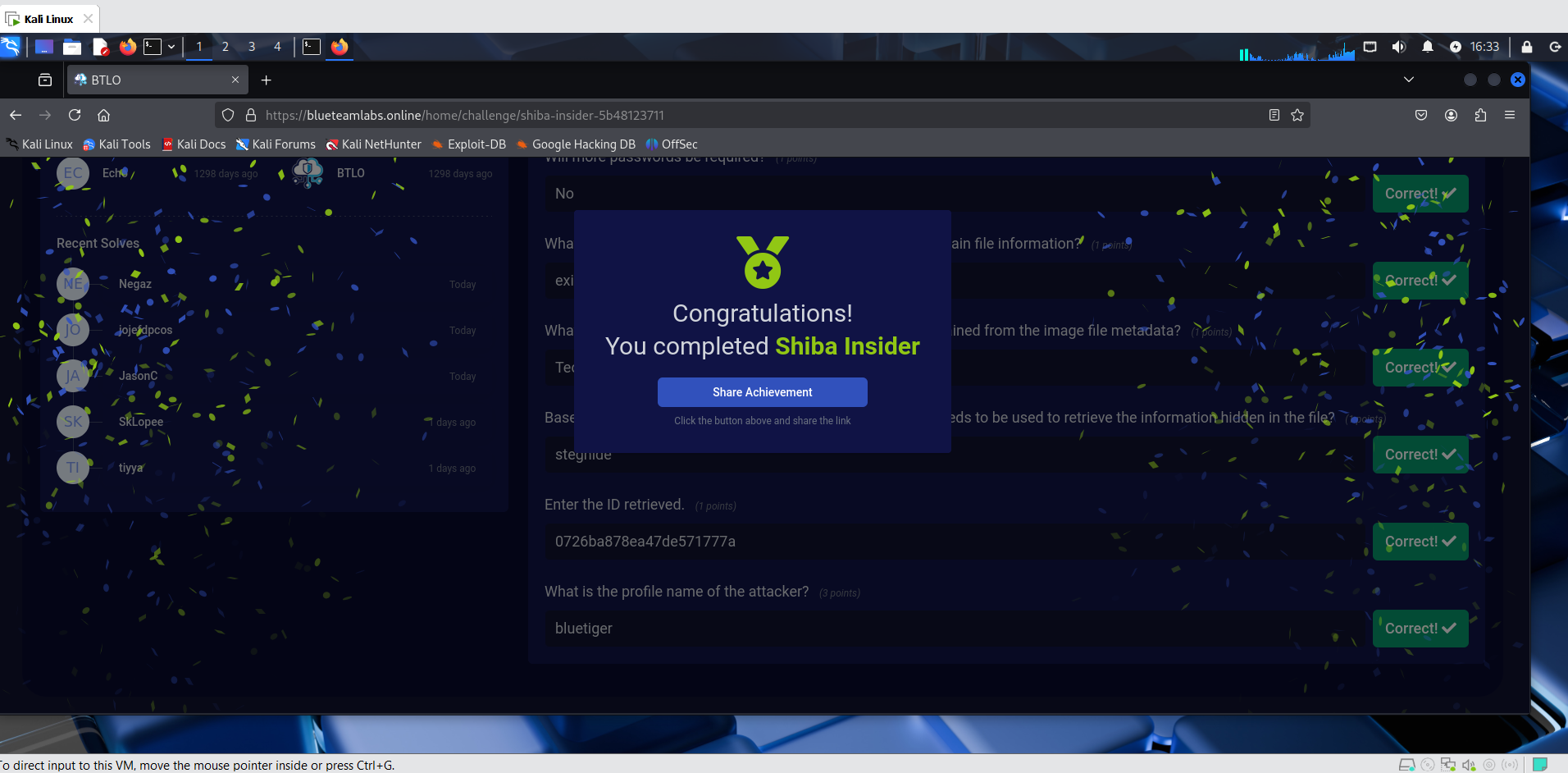

Felicidades, completaste el challenge